En traquant GandCrab, G DATA découvre un hotspot cybercriminel en Ukraine

La première fois que le ransomware GandCrab a fait parler de lui, c’était en Février 2018. En un mois, il avait fait près de 50 000 victimes dans le monde (et plus particulièrement en Europe). Après avoir infecté un ordinateur, il chiffre l’ensemble des fichiers du système et exige une rançon de 300 à 500 $, payables en Dash, une cryptomonnaie. Très rapidement, de contre-mesures ont été développées contre ce programme malveillant. Mais c’était sans compter sur la ténacité des organisations criminelles à l’origine du ransomware. Des évolutions sont apparues et la menace à continuer de se propager.

La curiosité est un joli défaut…

La plupart des grandes découvertes ou inventions sont souvent le fait hasard. En parcourant un espace web dédié, l’un des chercheurs de G Data a identifié un programme malveillant qui a attiré son attention. Après avoir effectué une première analyse, il s’est avéré que ce malware n’était rien moins que l’un des loaders exploités par GandCrab v5. L’occasion était trop belle de tirer le fil d’Ariane et de comprendre les origines d’une menace qui avait affecté le monde entier. Et c’est en démêlant l’écheveau que la vérité est apparue.

L’enquête livre ses secrets

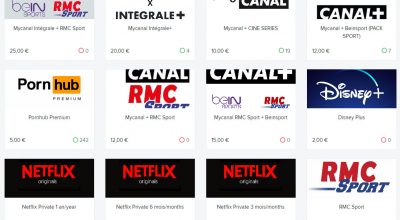

Dans les faits, la mécanique est assez simple. Le programme d’installation du logiciel malveillant communique en permanence avec l’adresse IP 92.63.197.48. Diverses informations extraites de la plage IP. Des instructions envoyées au logiciel malveillant. Cependant, une analyse des adresses IP voisines révèle que, outre le logiciel de ransomware, de nombreux autres services hébergés sur cette même adresse. Enregistrés sous le nom « Fop Horban Vitalii Anatoliyovich« . Notamment un clone de la plateforme d’échange de Bitcoins : wex.nz.

Même si la plupart de ces services sont inactifs, d’autres, à l’instar de Frim0ney.info sont des services frauduleux actifs. A l’activité incontestable. Malgré différents leurres et écrans de fumée mis en place par les concepteurs du lanceur, les équipes de G Data sont parvenues à récupérer un fichier JSON qui confirme que le propriétaire de l’adresse IP effectue également un cryptojacking sur de nombreux ordinateurs. En menant l’enquête pour identifier la localisation des adresses IP vers lesquelles pointaient l’ensemble de ces services, l’Ukraine est apparue que le point d’origine de l’adresse !

Un nouveau foyer de cybercriminalité identifié

Un nouveau foyer de cybercriminalité ainsi identifié. Associé à GanCrab V5. Cette confirmation de la présence d’un foyer cybercriminel en Ukraine, cette découverte démontre que les mafias ne se cantonnent pas à la création d’un seul et unique programme malveillant.

Toute leur stratégique s’articule autour d’un portefeuille de menace, véritable trousse à outils criminelles qui leur permet d’industrialiser la menace et de maximiser les profits !

Pour comprendre comment G Data est parvenu à faire cette découverte, téléchargez l’analyse complète sur le loader de GanCrab.

Pingback: ZATAZ Rétrospective 2018 : Pirates Nord-Coréens, Chinois, Russes, Iraniens ... très actifs en 2018 - ZATAZ