Le Centre Hospitalier d’Arles pris en otage par VICE Society

Alors que le Centre Hospitalier d’Arles se remet, lentement, d’une cyberattaque de type rançonnage, les pirates du groupe Vice Society font disparaitre les preuves de leur piratage. Etonnant !

Voilà qui est étonnant. Le groupe de pirates Vice Society, petite bande d’opérateurs de ransomware apparue au printemps 2021, annonce sur son site avoir pris en otage le Centre Hospitalier d’Arles. Quelques minutes aprés cette annonce, les traces seront effacées.

Mais pourquoi donc un groupe de pirates s’amuserait à afficher, puis effacer les preuves de données exfiltrées.

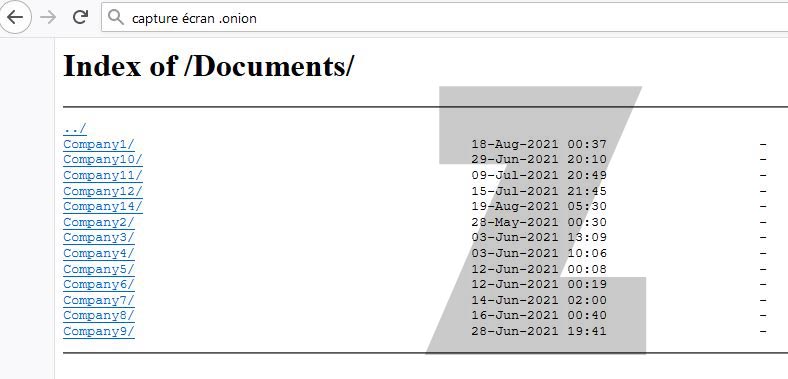

ZATAZ a retrouver une preuve de cette malveillance numérique. Comme le montre ma capture écran tirée de l’espace Vice, 14 victimes. La première, en mai 2021, une école américaine (N’1) : FREDERICK Public Schools. La dernière en date, n’14, une fondation américaine liée à la santé : Eskenazi Health Foundation.

Seulement, comme vous l’aurez compris en regardant ma capture écran, la victime 13 a disparu des dossiers de VICE Society. Non seulement les pirates ont effacé le texte de « menace » sur leur blog, mais j’ai pu repérer dans leurs dossiers le nettoyage du dossier attenant, le 13.

Il semble évidant que le CH d’Arles n’a pas payé le silence des pirates ; je doute que l’ANSSI ai demandé au pirate de faire disparaître les données en attendant un potentiel versement de rançon. Ont-ils eu conscience de secteur visé, la santé ? Pardon du terme, mais ils s’en moquent comme de leur premier lingot d’or ! L’affilié de VICE s’est-il trompé de groupes ?

Ce terroriste du numérique a exploité une faille corrigée en juin par Microsoft (1) (2) : la vulnérabilité PrintNightmare. Comme le rappelait, début juillet, le CERT Santé : « Cette vulnérabilité concerne le service de file d’attente d’impression Windows. Elle est due à une gestion incorrecte de fichiers exécutés dans un mode privilégié par le service. Son exploitation peut permettre à un attaquant local et non-authentifié d’obtenir les privilèges SYSTEM et d’exécuter du code arbitraire sur une machine vulnérable en chargeant un fichier dll malveillant.«

Détail intéressant, les premiers à parler de l’exploit, et à le montrer, deux entreprises Chinoises : QiAnXin Technology et Sangfor. Elles gardaient le petit secret pour en causer lors du Black Hat 2021 de Las Vegas. Comme l’indique l’APSSI, l’exploit s’était retrouvé en open bar sur Github. Même si ce dernier a disparu du portail pour codeur, beaucoup se sont servis, et pas que des « cyber » chercheurs.

Pingback: ZATAZ » Piratage du Centre Hospitalier d’Arles : there is nothing… ou presque