Les employés de Cloudflare attaqués par les mêmes pirates qui ont hacké Twilio

Les représentants de Cloudflare ont déclaré que certains employés de l’entreprise avaient été victimes d’une attaque par SMS phishing.

Il y a quelques jours, je vous parlais de la tentative de piratage de la société Signal. Le spécialiste de la messagerie sécurisée avait du alerter 1 900 de ses utilisateurs aprés une tentative d’infiltration sérieusement structurée et professionnelle. Le pirate était passé par un partenaire de Signal, la société Twilio.

On vient d’apprendre que Twilio a eu plusieurs de ses clients impactés, dont le géant du web, Cloudflare. Tout comme des employés de Signal et Twilio, des salariés de Cloudflare ont reçu de faux messages par SMS les incitants à modifier leur mot de passe.

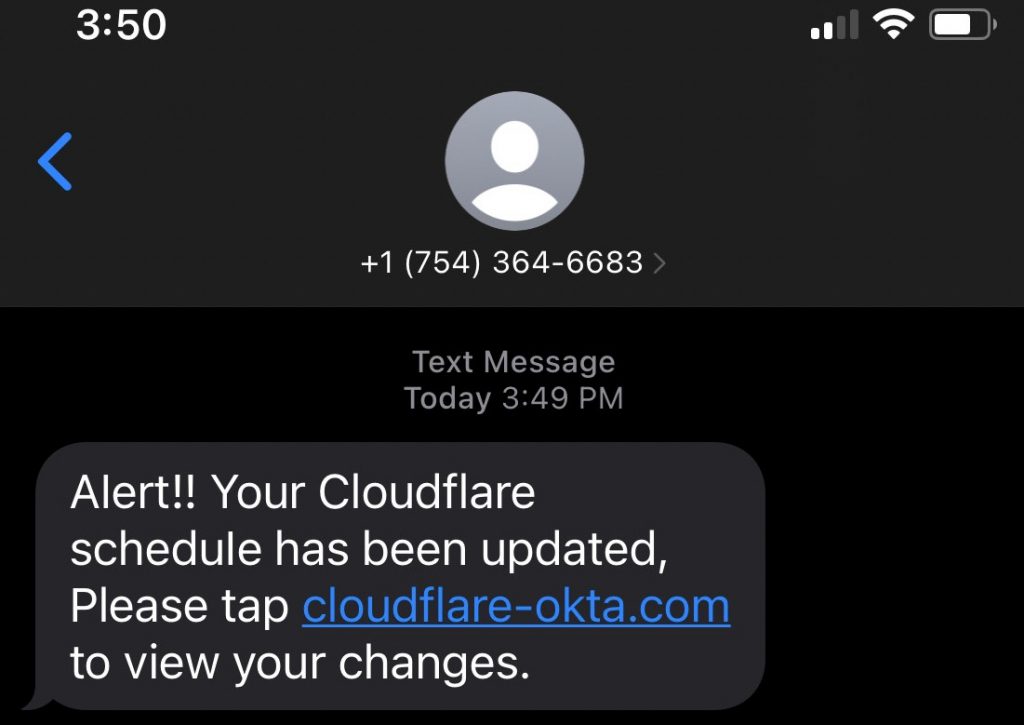

SMS piégé

Des représentants de Cloudflare ont déclaré que certains employés de l’entreprise avaient été victimes d’une attaque par SMS de phishing et que leurs informations d’identification avaient été volées.

Dans le cadre d’une attaque de phishing contre des employés de Twilio, des pirates se sont fait passer pour des représentants du service informatique de l’entreprise. Dans leurs messages SMS, ils ont demandé aux gens de cliquer sur des liens contenant des mots-clés tels que Twilio, Okta et SSO, après quoi les victimes ont été redirigées vers une fausse page de connexion Twilio. Les gens étaient persuadés de cliquer sur des liens malveillants avec des avertissements indiquant que leurs mots de passe étaient censés avoir expiré ou qu’il était temps de les changer conformément au plan, car ils étaient obsolètes.

Les responsables de Twilio ont écrit que d’autres entreprises avaient subi des attaques similaires. Les noms des autres sociétés concernées n’ont pas été divulgués. On les découvre, au fur et à mesure !

Comme le rapporte maintenant Cloudflare, l’une des cibles des pirates était ses employés. Dans ce cas, les attaquants ont effectué la même attaque de phishing par SMS et ont réussi à voler les identifiants, mais n’ont pas réussi à se connecter avec eux : les pirates n’avaient pas accès aux clés FIDO2 utilisées par l’entreprise.

Au total, 76 employés et leurs familles ont reçu des messages de phishing. Les contrefaçons provenaient de numéros T-Mobile et redirigeaient les victimes vers de fausses pages de connexion Cloudflare Okta. Le domaine avait été enregistré via le registar Porkbun, qui a également été utilisé pour enregistrer les domaines vus dans l’attaque Twilio.

Intéressant de relier l’ensemble des outils utilisés par les pirates.

Base de données piratées chez T-Mobile [lire] ; base de données chez Twilio [lire] ; …

Une cyber attaque qui ne peut que donner raison aux clés physiques dédiées à la double authentification comme j’ai pu vous le montrer dans [ici] et [là].