Plus de 190 000 comptes Github diffusés par un pirate

Un pirate informatique vient de diffuser une compilation de plusieurs dizaines de milliers d’accès à des compte Github. Plus de 5 000 francophones concernés.

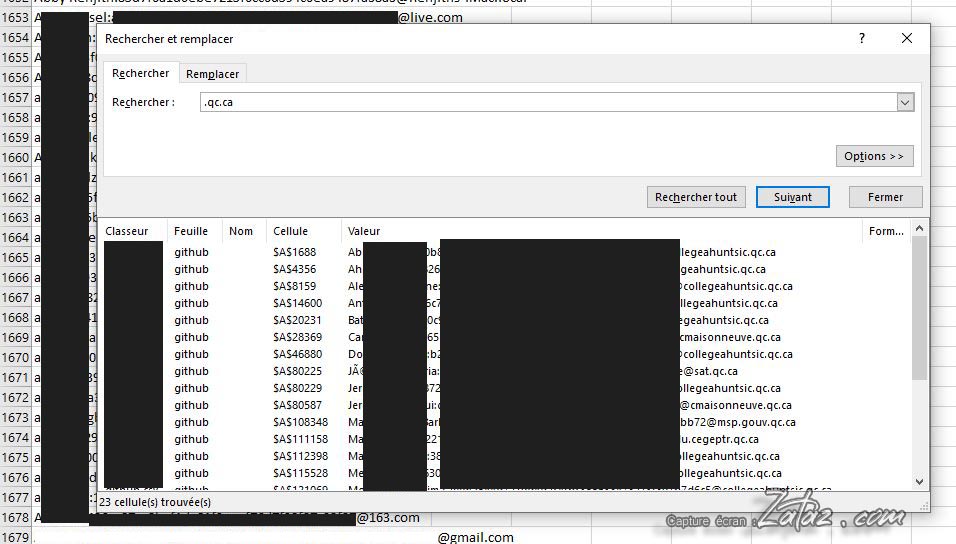

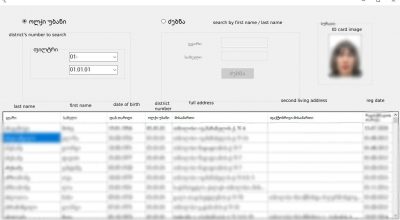

Le Service Veille ZATAZ vient de détecter une transaction pirate qui devrait attirer les regards et les souris des amateurs de l’excellent outil qu’est Github. Il a été détecté dans un site russophone la mise à disposition d’une base de données de plus de 190.000 comptes appartenant à des membres de ce portail dédié à la communauté des codeurs informatiques. Plusieurs bases de données ont été analysées par ZATAZ. La première, forte de 193.000 adresses électroniques et mots de passe (hashés).

La seconde base de données comporte plus de 64 000 comptes dont les mots de passe ont été déhashés par un second pirate. Par déhashés, comprenez que les mots de passe protégés par le hashage a été rendu lisible pour une utilisation directe.

Plus de 5.000 comptes de francophones sont présents dans ces listes : 2 361 en .fr ; 1 420 en .ca ; 1 195 en .ch – 516 en .be ou encore 62 Luxembourgeois. Le pirate n’a pas expliqué sa méthode de collecte. Il a expliqué qu’elle datait de 2021.

Entreprise : fuite sensible

Cette découverte ZATAZ rappelle comment Github est le lieu qui attire aussi les regards des pirates. D’autant que les fuites d’informations (codes sources, mots de passe …) sont légions comme le montre une étude menée par une start-up françaises spécialisée la cybersécurité. Dans un rapport fraichement publié, GitGuardian démontre que de trop nombreux commit poussé vers GitHub public contiennent des données sensibles. 20 % de hausse d’une année sur l’autre du nombre de secrets trouvés. Un volume croissant de données sensibles, appelées secrets, tels que les clés API, les clés privées, les certificats, les noms d’utilisateur et les mots de passe.

Selon le rapport , 15 % des fuites sur GitHub se produisent dans des dépôts publics appartenant à des organisations et 85 % des fuites se produisent dans les dépôts personnels des développeurs. Les secrets présents dans tous ces dépôts peuvent être soit personnels soit d’entreprise et c’est là que se situe le risque pour les organisations, car certains de leurs secrets d’entreprise sont exposés publiquement par l’intermédiaire des dépôts personnels de leurs développeurs en poste ou partis.

Types de secrets trouvés

27,6% Clés Google

15,9% Outils de développement (Django, RapidAPI, Okta, …)

15,4% Stockage de données (MySQL, Mongo, Postgres,…)

12% Autres (y compris CRM, Cryptos, fournisseurs d’identité, systèmes de paiement, surveillance)

11,1% Systèmes de messagerie (Discord, Sendgrid, Mailgun, Slack, Telegram, Twilio…)

8,4% Fournisseur de services dans le cloud (AWS, Azure, Google, Tencent, Alibaba…)

6,7% Clés privées

1,9% Réseaux sociaux

0,8% Plate-forme de contrôle de version (GitHub, GitLab)

0,4% Outils de collaboration (Asana, Atlassian, Jira, Trello, Zendesk…)

GitHub est plus que jamais « The Place to Be » pour les développeurs lorsqu’il s’agit d’innover, de collaborer et de travailler en réseau. GitHub rassemble plus de 50 millions de développeurs travaillant sur leurs projets personnels et/ou professionnels. Lorsque 60 millions de dépôts sont créés en un an et que près de deux milliards de contributions sont ajoutées, certains risques apparaissent pour les entreprises, même si elles n’utilisent pas GitHub ou ne font pas d’open source, car leurs développeurs le font.

Alors que les architectures se déplacent vers le cloud et s’appuient davantage sur des composants et des applications, l’augmentation du nombre de commits et l’utilisation de certificats d’authentification numérique ont fait augmenter le nombre de secrets détectés. Pour aggraver le problème, les entreprises font pression pour raccourcir les cycles de réalisation. Les développeurs doivent maîtriser de nombreuses technologies et la complexité de l’application des bonnes pratiques de sécurité augmente avec la taille de l’organisation, le nombre de dépôts, le nombre d’équipes de développeurs et leur répartition géographique.

Recommandations

Les entreprises ne peuvent pas éviter le risque d’exposition de leurs secrets même si elles mettent en place des systèmes centralisés de gestion des secrets. Des solutions sont à leur disposition pour automatiser la détection des secrets et mettre en place les mesures correctives appropriées, mais le marché est loin d’être mûr à ce sujet. « La réalité est que la plupart des organisations opèrent en aveugle. La plupart des fuites d’informations de type secrets des entreprises sur GitHub public se produisent sur les dépôts personnels des développeurs, où elles n’ont souvent aucune visibilité, et encore moins l’autorité nécessaire pour faire appliquer tout type de mesures de sécurité préventives ». Jeremy Thomas, PDG de GitGuardian. Par ailleurs, les entreprises doivent scanner non seulement les dépôts publics mais aussi les dépôts privés pour empêcher les mouvements latéraux d’acteurs malveillants.

Certaines bonnes pratiques peuvent être suivies pour limiter le risque d’exposition aux secrets ou l’impact d’une fuite de secrets :

-

Ne jamais stocker de secrets non chiffrés dans des dépôts .git

-

Ne partagez pas vos secrets en clair dans des systèmes de messagerie comme Slack

-

Stocker les secrets en toute sécurité

-

Restreindre l’accès et les autorisations d’API

Mais il ne suffit pas de les respecter et les entreprises doivent sécuriser le SDLC grâce à la détection automatisée des secrets.

Le choix d’une solution de détection des secrets doit prendre en compte :

-

La capacité à surveiller les dépôts personnels des développeurs

-

La performances en matière de détection des secrets – Précision, exactitude et rappel

-

La présence d’alerte en temps réel

-

L’intégration avec les workflow de remédiation

-

La collaboration aisée entre les équipes de développeurs, de réponse aux menaces et d’opérations.