Patch Tuesday Juin 2015 : 8 failles corrigées

À mi-chemin de l’année, huit bulletins ce mois-ci, ce qui porte à 63 leur nombre depuis le début de l’année. Quatre bulletins concernent des vulnérabilités de type RCE (exécution de code à distance) tandis qu’un autre bulletin porte sur une vulnérabilité au sein du noyau Windows qui a été divulguée publiquement mais pas encore été exploitée. Étrangement, il y a une « lacune » dans l’agenda Microsoft et la publication du bulletin MS15-058 n’est apparemment pas d’actualité. (Par wkandek dans The Laws of Vulnerabilities)

Cette année, Internet Explorer (IE) figure en première place des recommandations, comme au cours des 12 derniers mois, à l’exception occasionnelle de vulnérabilités Zero-Day plus urgentes au sein de produits Microsoft et Adobe. Ceci s’explique par le fait que les chercheurs en sécurité continuent de signaler un grand nombre de vulnérabilités dans IE, plus d’une vingtaine par mois en moyenne :

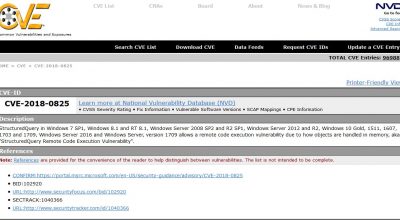

Vulnérabilités et expositions courantes (CVE) dans Internet Explorer

Les attaquants peuvent désosser ces vulnérabilités en comparant les images avant et après du navigateur puis développer des exploits pour les plus prometteuses (les plus stables). Pour vous défendre contre ce type d’exploits, déployez rapidement les correctifs et appliquez les bulletins IE sous une semaine pour garder une longueur d’avance sur les pirates. Pour comprendre en détail comment les attaquants déploient des exploits, consultez le dernier rapport SIR de Microsoft qui analyse les délais de développement et de déploiement pour MS14-064 depuis la fin de l’année dernière.

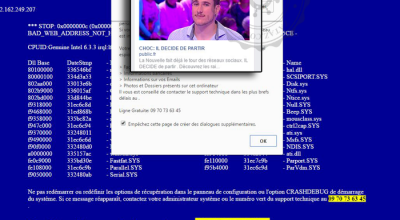

Mais revenons à 2015 : MS15-056 est la mise à jour cumulative de ce mois-ci pour Internet Explorer (IE). Ce bulletin corrige 24 vulnérabilités, dont 20 failles critiques pouvant entraîner une vulnérabilité RCE qu’un pirate pourrait déclencher via une page Web malveillante. Toutes les versions d’IE et de Windows sont concernées. Vous devez corriger ce problème en priorité et rapidement.

Notre deuxième priorité est MS15-059 pour Microsoft Office qui concerne toutes les versions 2007, 2010 et 2013 actuelles. Le pirate doit tromper la cible et l’amener à ouvrir un fichier malveillant sous Word ou un autre outil Office afin de prendre le contrôle de l’ordinateur ciblé. Microsoft classe ce bulletin comme « important » mais nous en faisons néanmoins l’un de nos patches prioritaires. Le fait qu’une exécution RCE puisse être créée et la facilité avec laquelle un pirate peut convaincre la cible d’ouvrir un fichier joint via de l’ingénierie sociale en font une vulnérabilité à haut risque.

En troisième lieu vient Adobe Flash. Le patch du mois résout 13 vulnérabilités, dont quatre classées critiques. Comme souvent, Adobe Flash est exploité par les pirates en raison de sa souplesse et de sa puissance de programmation. Le patch APSB15-11 est donc une priorité absolue. Si vous utilisez Google Chrome ou IE10/11, vous avez un peu moins de travail dans la mesure où ces navigateurs se chargent eux-mêmes d’appliquer les correctifs Flash. Pour d’autres navigateurs tels que Firefox, Opéra ou Safari sous Mac, c’est à vous d’installer le correctif Flash.

Passons maintenant en revue les bulletins MS15-057 et MS15-060. L’un et l’autre sont évalués comme critiques et concernent la prise de contrôle du système cible. MS15-057 traite une vulnérabilité dans Windows Media Player qu’un pirate peut exploiter en fournissant à la cible un fichier média malveillant. La lecture de ce fichier via le Web ou en tant que pièce jointe déclenche l’exécution du code de l’exploit et donne les pleins pouvoirs à l’attaquant. Quant à la mise à jour de sécurité MS15-060, elle porte sur les commandes générales de Windows accessibles via le menu « Developer » d’Internet Explorer. Le succès d’une attaque est conditionné par l’ouverture de ce menu. La désactivation du mode « Developer » sous Internet Explorer (pourquoi est-il activé par défaut ?) est une solution de contournement indiquée et une mesure en profondeur à envisager pour vos machines.

Les vulnérabilités restantes concernent des problèmes locaux de noyau dans Windows traités dans les bulletins MS15-061 et MS15-063 ainsi que des problèmes serveur traités dans MS15-062 avec un correctif pour les services ADFS. Le bulletin MS15-064 résout des failles dans Microsoft Exchange Server qui sont toutes situées dans le composant Outlook Web Access.

Comme toujours : faites le nécessaire au plus vite, globalement avant deux semaines si vous le pouvez. Le mois prochain, prévoyez plus de travail avec la diffusion des patches Oracle en plus de votre lot habituel de correctifs pour Microsoft et Adobe.