Piratage de données LinkedIn

Piratage de données – Plusieurs millions de données d’utilisateurs LinkedIn volés et diffusés sur Internet. Plus de 314.000 mots de passe déchiffrés.

Je ne sais pas si le plus inquiétant est de se dire que LinkedIn n’a jamais détecté le piratage de données l’ayant visé en 2012 ou le fait que les millions de logins et mots de passe (protégé par un hash SHA-1 : donc illisible à la lecture) de ses utilisateurs ont été utilisés, copiés, vendues, … durant quatre ans ! La société LinkedIn a communiqué, en France, ce mercredi 25 mai au sujet de ce piratage.

Notification d’infraction aux données

Elle explique avoir « découvert » que des données lui avait été volée « en 2012 ». Une base de données que je vous révélais être diffusée dans le BlackMarket, sur le portail HELL (entre autres) en avril dernier. « Il ne s’agit pas d’une nouvelle infraction ou d’un hack. Nous avons pris des mesures immédiates pour invalider tous les mots de passe des comptes que nous estimons affectés. Il s’agit des comptes créés avant 2012 qui n’avaient pas mis leur mot de passe à jour après l’infraction. »

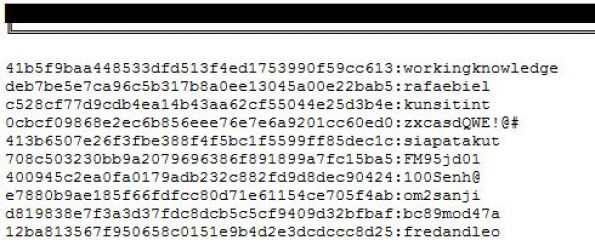

La base de données, d’abord commercialisée, s’est rapidement retrouvée (la magie du web, NDR) dans les mains de malveillants du web. J’ai pu constater, par exemple, le déchiffrement de plus de 314.000 comptes. Le pirate explique qu’il a, pour le moment, réussi ce tour de force en rendant lisible les mots de passe.

Si la grande majorité ne comportent que des lettres (prénoms, sites web, …), d’autres se veulent plus sérieux comme ce mot de passe de 43 signes de ponctuations, majuscules, lettres et chiffres. A noter le point d’exclamation, particulièrement utilisé comme signe supplémentaire dans les mots de passe déchiffrés ! Mais pas suffisent pour se protéger de ce piratage de données.

Bref, même si cette attaque et fuite de donnée datent de 2012, l’affaire permet de rappeler qu’un mot de passe doit être unique. Un « précieux » par site utilisé. Sa taille n’est pas un gage de protection infaillible, surtout si le mot de passe reprend du vocabulaire commun. Pensez plutôt à une phrase que vous allez inventer. Dans mon cas, au moins 7 mots, mettez-y du vocabulaire tiré d’une langue étrangére (Allemand…), des signes de ponctuation, des chiffres… Il doit être simple, mnémoniquement parlant à retenir, mais compliqué à trouver pour un extérieur… à votre cerveau.

https://twitter.com/Damien_Bancal/status/735467404239732736

Des entreprises qui feraient mieux, aujourd’hui, de vérifier la bonne santé des données que peuvent lui fournir ses clients. En France, les sanctions commencent à tomber, à l’image de l’avertissement public rendu par la CNIL à destination de la société Ricard car « car des données de ses clients étaient accessibles librement sur Internet.«

Le SHA1 ne vaut pas grand chose. Avec un carte graphique type R9 390, on peut hasher plus de 3.5 millards de mots de passe potentiels à la seconde. Rajoutons à cela des dictionnaires de mots de passe constitués à partir des diverses fuites de données de ces dernières années, et les rainbow tables… on peut considérer que le mot de passe est stocké en clair, tout comme avec le MD5.

Pingback: Devenir maître dans l’art de protéger sa vie privée sur le net - Data Security BreachData Security Breach