Prilex : hacker spécialisé dans l’infiltration des terminaux de paiement

Le groupe pirate Prilex, connu pour avoir volé des millions de dollars aux banques, a fait évoluer ses outils. Certains permettent d’infiltrer les distributeurs de billets de banque et les boitiers CB directement chez les commerçants !

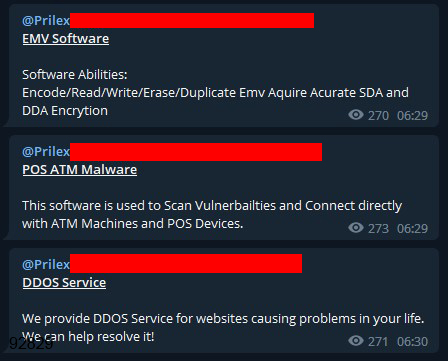

Œuvrant d’abord comme un simple memory scraper (outil pirate qui analyse un lecteur de CB de point de vente), Prilex est aujourd’hui devenu un malware sophistiqué aux méthodes complexes, prenant pour cible les terminaux de points de vente (PoS). De plus, les agents malveillants opérant derrière cette campagne vendent activement leurs logiciels sur le darknet en tant que Malware-as-a-Service (MaaS), ce qui signifie qu’ils sont désormais entre les mains d’autres cybercriminels, et que le risque pour les entreprises de devenir la cible de ransomwares n’a jamais été aussi grand.

Prilex est un agent malveillant particulièrement établi qui s’attaque au cœur de l’industrie du paiement, en prenant pour cible les distributeurs automatiques de billets (DAB/GAB/ATM) et les terminaux de point de vente (PoS).

Actif depuis 2014, Prilex aurait été à l’origine de l’une des plus grandes attaques de distributeurs automatiques de billets au Brésil. On lui attribue d’avoir cloné plus de 28 000 cartes de crédits et vidé plus de 1 000 distributeurs automatiques de billets appartenant à l’une des grandes banques brésiliennes. Les hackers ont volé la totalité des fonds présents dans les machines, et les dommages causés par cet incident ont été estimés à des millions de dollars. Ils commercialisent aussi bien des logiciels que du hardware pirates, tout comme des piratages web et des attaques de type DDoS !

Actifs depuis 2014 !

En 2016, le groupe a concentré l’ensemble de ses attaques sur les systèmes PoS. Depuis, ils ont considérablement amélioré leurs logiciels pour devenir une menace de plus en plus sophistiquée et complexe. Nouveauté parmi d’autres, Prilex mène désormais des attaques dites « GHOST », des transactions frauduleuses utilisant des cryptogrammes, préalablement générées par la carte de la victime lors du processus de paiement en magasin.

C’est généralement l’ingénierie sociale qui permet d’initier le processus d’infection des dispositifs de paiement. Après avoir déterminé une cible, les cybercriminels entrent en contact avec le propriétaire du commerce ou ses employés, et informent ces derniers que le logiciel de caisse doit être mis à jour par un technicien. Plus tard, un faux technicien se rend en personne dans l’entreprise ciblée et infecte les machines avec un logiciel malveillant. Dans un autre scénario, les pirates demandent à la victime d’installer AnyDesk, et d’y donner accès au faux technicien afin qu’il puisse installer le logiciel malveillant à distance.

Avant de lancer leur attaque, les acteurs malveillants effectuent un premier contrôle de la machine, afin de vérifier le nombre de transactions qui ont déjà eu lieu et si cette cible mérite d’être visée. Si c’est le cas, le malware récupère toutes les transactions en cours et modifie leur contenu afin de pouvoir mettre la main sur les détails des cartes bancaires utilisées. Toutes les données de carte ainsi subtilisées sont ensuite enregistrées dans un fichier crypté, transmis au serveur des hackers, leur permettant d’effectuer des transactions par le biais d’un dispositif PoS frauduleux, enregistré au nom d’une fausse entreprise.

Ainsi, après avoir attaqué un système PoS, les opérateurs de Prilex obtiennent quotidiennement les données de dizaines, voire de centaines de cartes bancaires. Leurs offensives sont particulièrement redoutables si les machines infectées sont situées dans des centres commerciaux populaires de villes densément peuplées, où le flux quotidien de clients peut atteindre des milliers de personnes.

Les cartes bancaires peuvent ensuite être exploitées par d’autres pirates comme, dans l’exemple que je vous montre sur le TikTok ZATAZ, en créant de faux sites de rencontres. Les pirates y injectent les cartes piratées pour créer de faux abonnement et en retirer l’argent dans la foulée.

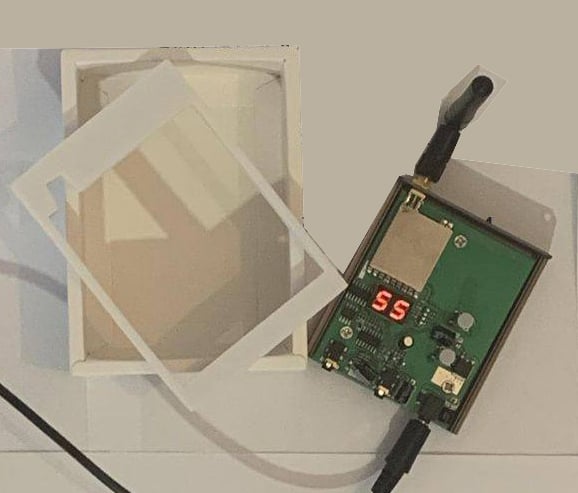

@zatazdotcom

Le schéma de la chaîne d’infection de Prilex

Au cours de leur enquête, les experts de Kaspersky, fournisseur de solution de cybersécurité, ont découvert que le groupe contrôle le cycle de vie du développement de ses logiciels malveillants à l’aide de Subversion, un outil utilisé par des équipes de développement professionnelles. Prilex a déjà vendu plusieurs versions de son malware sur le darknet : en 2019, par exemple, une banque allemande a perdu plus de 1,5 million d’euros dans une attaque similaire à celles de Prilex. Avec le développement de leurs activités MasS, il faut s’attendre à voir des versions hautement sophistiquées et dangereuses du malware PoS se propager dans de nombreux pays, se chiffrant en pertes colossales de plusieurs millions de dollars pour les entreprises touchées. ZATAZ a pu répérer, depuis 2014, date des premiéres apparitions de ce groupe dans des forums d’Amérique du Sud, plusieurs vidéos montrant les outils des pirates. L’un d’eux permet, à distance, d’intercepter les informations bancaires. Les pirates sont dans une voiture, face à un hôtel et ponctionne les informations bancaires [Voir].

Je rappelle souvent, pour conclure certaines de mes conférences et/ou ateliers cyber, une scéne du film Terminator 2. Le jeune héros, John Connor, se place devant un distributeur de billet, sort un ordinateur portable de l’époque, nous sommes alors en 1991, tire un cable via un distributeur de billets. Il attend de longues secondes qu’un mot de passe soit découvert. L’argent sort. Il s’époumone en regardant la caméra « Argent facile ». Il y a 31 ans, ce film était de la science-fiction. Aujourd’hui, les pirates font la même chose … sans câble !