Ransomware : payer ? Moi jamais ! … ou presque.

Les attaques ransomwares poussent comme champignons à l’automne. Il y a ce que l’on sait ; ce que l’on ne sait pas et il y a dans les deux camps… ceux qui paient !

De nouveaux groupes opérateurs de ransomware sortent de terre. A mon niveau, j’en surveille plus d’une quarantaine. Les petits nouveaux signent par exemples Egregor, LockBit 2 ou encore MountLocker.

Ils accumulent les victimes comme des enfants face à un collier de nouilles confectionné pour la fête des mamans. Rien que les pirates du groupe Egregor, en 24 heures, 16 entreprises, dont quatre Françaises.

Des sociétés dont TOUTES les informations ont été copiées par les pirates avant le chiffrement. Des sauvegardes en amont, avant les premières menaces, comme je vous le prouvais avec des groupes tel que Netwalker.

Derrière ces entreprises piégées (plus de 320 par MAZE), des dizaines continuent de payer le silence des pirates. Des entreprises complices, d’autant que certaines, et j’en ai les preuves, n’ont même pas prévenu leurs salariés (anciens et présents).

Bonjour, les pirates ont-ils mes données ?

L’un des cas a été vécu pas plus tard que ce mardi 29 septembre. Des employés d’une entreprise me contactent à la suite d’un article. Ils m’ont demandé si je pouvais regarder la présence, ou non, de leurs données personnelles et privées dans les documents volés à leur entreprise à la suite d’un ransomware (dont il n’avait pas eu vent en interne, Ndr). Bilan, leurs données sont dans les mains de pirates : fiches de paie, adresses, numéro de sécurité sociale, …

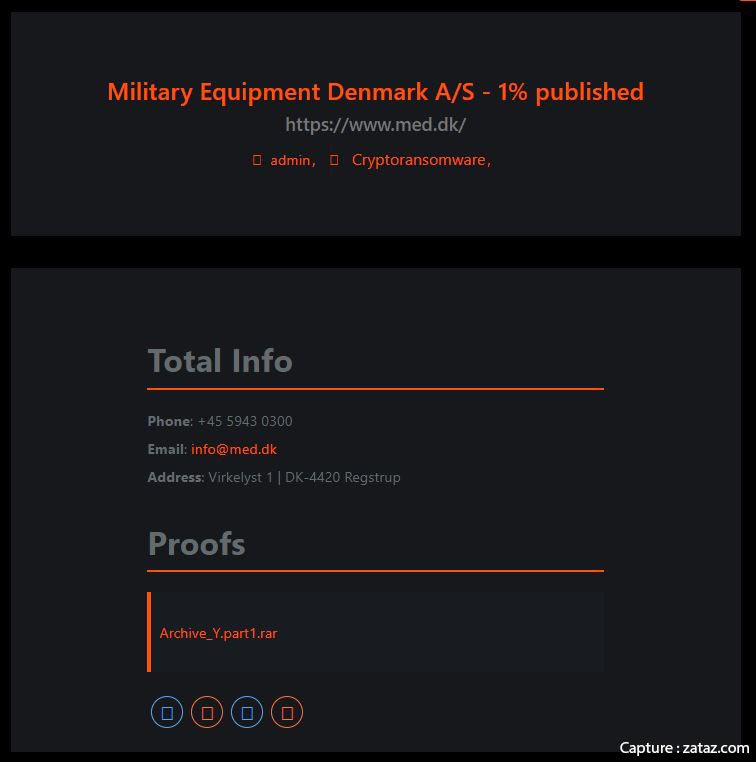

Les pirates copient, analysent, revendent, diffusent… et paient, beaucoup. Pour Maze, j’ai la preuve d’au moins 20 paiements pour ne pas voir les données diffusées. Pourtant MAZE diffuse TOUJOURS au moins 1% de données volées pour faire pencher la balance. Preuve concrète, Military Equipment Denmark A/S. Une société spécialisée dans l’armement. Des données ont été diffusées le 24 septembre … avant que le Danois sorte les dollars. Les données vont disparaitre, le 26 septembre.

« Sur l’avis d’experts en cybersécurité, nous avons versé une rançon«

Au Canada, la grande mode est de payer (il est dit que 70% des victimes canadiennes paient la rançon, Ndr). Pourquoi ? Travaillant à Montréal, je découvre que beaucoup d’entreprises se font « conseiller » par des sociétés de cybersécurité américaines. Et comme le dit l’adage : « Le conseilleur, n’est pas le payeur«

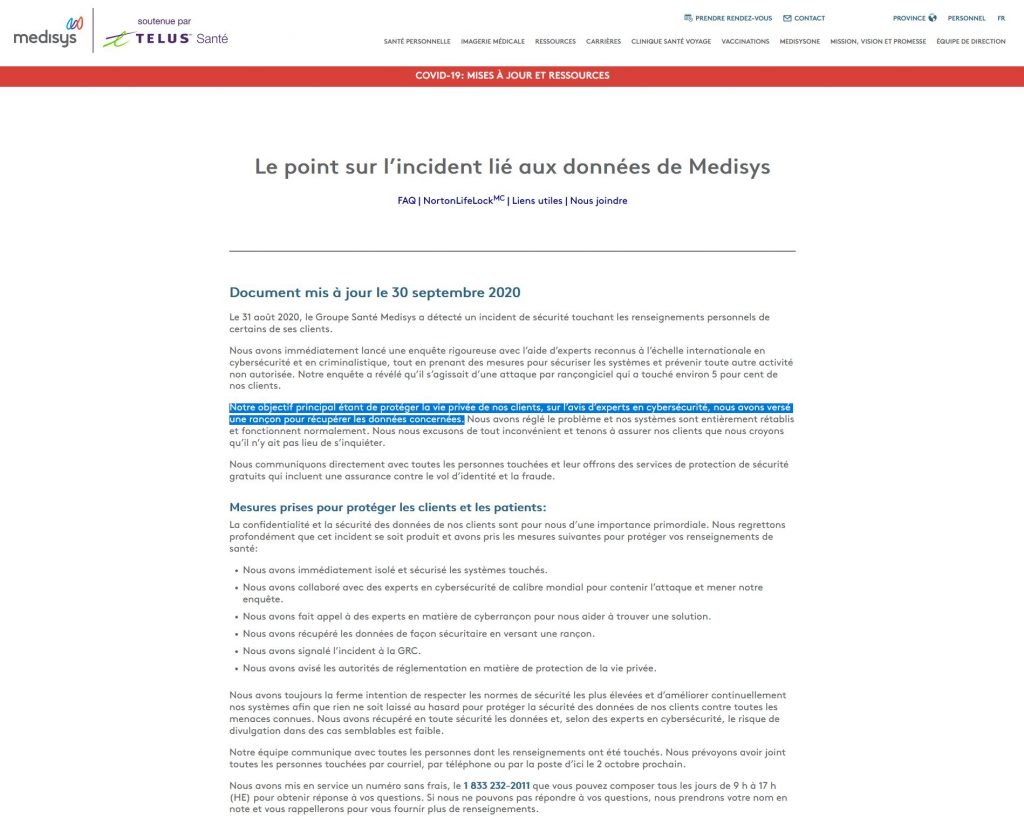

Dernier cas en date, le Groupe Santé Medisys. « Le 31 août 2020, le Groupe Santé Medisys a détecté un incident de sécurité touchant les renseignements personnels de certains de ses clients », explique le communiqué de presse. La détection n’a pas dû être trop compliquée, il s’agissait d’un ransomware.

« Sur l’avis d’experts en cybersécurité, nous avons versé une rançon pour récupérer les données concernées. » et voilà le problème ! Qui sont ces experts qui conseillent, dans l’ombre, de payer ? Des experts qui ne semblent pas avoir été très présents avant la cyberattaque ! Sodinokibi, Doppel et Maze en ont cité plusieurs, ces derniers mois.

« Nous nous excusons de tout inconvénient et tenons à assurer nos clients que nous croyons qu’il n’y a pas lieu de s’inquiéter […] Notre objectif principal est de protéger la vie privée de nos clients. Pour cette raison, nous avons collaboré avec des experts en cybersécurité pour verser une rançon et récupérer en toute sécurité les données.«

Combien ça coûte rapporte ?

Je vais prendre l’exemple de Sodinoki. J’ai déjà pu vous montrer, voilà 9 mois, comment ce groupe recrutaient à tour de bras dans les forums. Voici un détail plus intéressant encore. Combien ça rapporte aux pirates. Nous savions déjà, après l’arrestation d’un « commercial » de Ragnar au mois d’août 2020 aux USA, que sur 4 millions de rançon, le groupe recevait 50% ; 25 % vont à la taupe, ici un employé de Tesla et 250 000 au codeurs. Pour Sodinokibi, voici la répartition [Ma capture écran ci-dessous].  Pour un débutant, Sodinokibi prendre 30% de la somme perçue. Aprés 3 versements (trois victimes), la répartition est de 75%/25%. A partir de 1 million de dollars par semaine, 80/20. Sodinokibi n’accepte que la cryptomonnaie Monero car, semble-t-il, plus compliquée à « tracer ».

Pour un débutant, Sodinokibi prendre 30% de la somme perçue. Aprés 3 versements (trois victimes), la répartition est de 75%/25%. A partir de 1 million de dollars par semaine, 80/20. Sodinokibi n’accepte que la cryptomonnaie Monero car, semble-t-il, plus compliquée à « tracer ».

Pingback: ZATAZ » L’équivalent de l’ANSSI au Royaume-Unis donne son avis sur le paiement d’une rançon 2.0