Xbot : arnaque bancaire et chiffrement des terminaux pour rançonnage

Rançonnage : Découverte de 22 applications Android qui appartiennent à une nouvelle famille de chevaux de Troie baptisée « Xbot ». Toujours en cours d’élaboration et régulièrement mis à jour, ce cheval de Troie peut déjà commettre des actes de cybermalveillance.

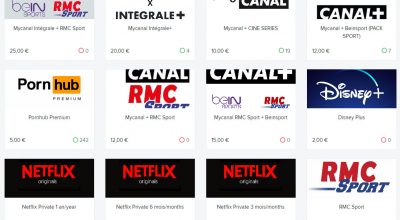

Xbot utilise des pages reproduisant l’interface de paiement de Google Play et les pages de connexion de sept applications bancaires différentes pour hameçonner (phishing) les victimes en tentant de dérober leurs informations de cartes et de comptes bancaires. Xbot peut également verrouiller à distance les appareils Android infectés, chiffrer les fichiers de l’utilisateur sur un dispositif de stockage externe (carte SD, par exemple), puis demander une rançon d’un montant de 100 dollars payable par cash card PayPal. Bref, du rançonnage à l’état pur !

Outre le vol de la totalité des messages SMS et des données de contact, Xbot interceptera certains messages SMS qu’il analysera pour y retrouver les numéros d’authentification de transactions mobiles (mTAN, Mobile Transaction Authentication Number) communiqués par les banques.

Jusqu’ici, le malware ne semble pas s’être répandu. Certains marqueurs dans le code et l’interface de certaines applications falsifiées laissent supposer qu’il ciblerait principalement les utilisateurs Android en Russie et en Australie, du moins pour le moment. Sur les sept applications bancaires falsifiées, six appartiennent à quelques-unes des principales banques d’Australie. Xbot a cependant été mis en œuvre sur une architecture flexible qui pourrait facilement être étendue pour cibler plus d’applications Android. Au vu des mises à jour et des améliorations régulières effectuées par l’auteur, ce malware pourrait bientôt menacer les utilisateurs Android partout dans le monde.

Xbot utilise principalement une technique d’attaque bien connue, le « détournement d’activité » (activity hijacking), pour détourner certaines fonctionnalités dans Android. Les applications que le malware Xbot imite ne font pas l’objet d’une exploitation de leurs failles. Google a adopté un mécanisme de protection pour réduire la portée de cette attaque, en commençant avec Android 5.0, mais d’autres stratégies d’attaques utilisées par Xbot continuent d’affecter toutes les versions d’Android.

Rançonnage : Évolution et propagation de Xbot

Xbot est l’un des successeurs d’Aulrin, un autre cheval de Troie Android découvert pour la première fois en 2014. Xbot et Aulrin présentent des structures de code et des comportements très similaires, et l’on retrouve certains fichiers de ressources d’Aulrin dans certains échantillons Xbot. Leur principale différence ? Pour agir, Xbot utilise JavaScript via le framework Rhino de Mozilla tandis qu’Aulrin utilisait Lua et le framework .NET. Le premier échantillon de Xbot que nous avons trouvé a été compilé en mai 2015. D’après notre analyse comparative de Xbot et Aulrin, il nous a semblé que l’auteur avait réécrit Aulrin dans un langage et avec un framework différents. L’auteur a également progressivement complexifié Xbot ; les versions les plus récentes utilisent Dexguard, un outil légitime conçu pour protéger les applications Android en compliquant toute tentative de rétroingénierie et de falsification.

Même si les utilisateurs d’Android 5.0 et des versions ultérieures sont jusqu’à présent protégés de certaines malveillances du Xbot, tous sont exposés à une partie de ses capacités de nuisance. Le rançonnage évolue et cherche de nouveaux « clients » ! L’auteur semble consacrer beaucoup de temps et d’efforts à créer un cheval de Troie plus complexe et plus difficile à détecter, dont le potentiel de nuisance et la capacité à rester dans l’ombre devraient s’accroître. L’attaquant devrait ensuite choisir d’élargir sa cible à d’autres régions géographiques dans le monde. Nous continuerons à surveiller et à signaler cette menace au fil des nouvelles versions introduites par l’auteur. Nous tenons également à re-préciser que Xbot n’exploite pas directement les failles des applications bancaires qu’il imite. (Palo Alto)