Cl0P utilise un 0Day et met à terre 130 entreprises en quelques minutes

Une récente vague de cyberattaques a laissé des dizaines d’entreprises exposées au rançongiciel Cl0P. Les hackers ont exploité une vulnérabilité de type 0day dans le logiciel GoAnywhere MFT.

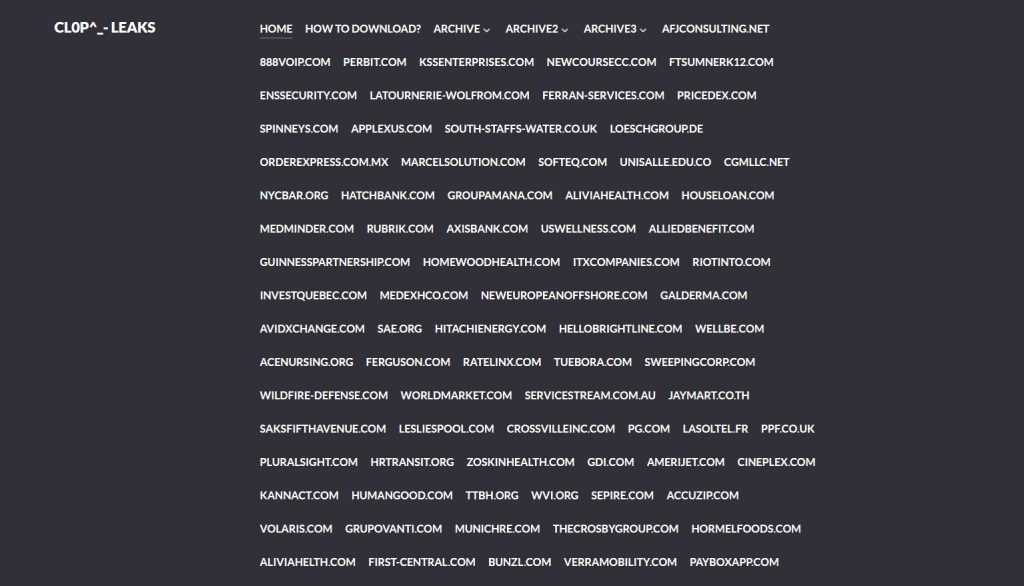

Pour ceux qui suivent la Cyber Émission de ZATAZ sur Twitch, je vous montrais, il y a une dizaine de jours, l’étonnante transformation des blogs du groupe de pirates informatiques Cl0P. Un grand nettoyage avec la création de trois espaces « Archives » et plusieurs dizaines d’entreprises victimes de leurs agissements, et des millions de données volées accessibles.

Quelques jours plus tard, on comprenait le pourquoi de ce grand nettoyage de printemps. Le 0day [faille connue seulement par les pirates] venait de mettre à terre pas moins de 130 entreprises en quelques minutes.

Les pirates du groupe Cl0P ont exploité une vulnérabilité dans le logiciel GoAnywhere MFT (CVE-2023-0669) pour compromettre les systèmes. Un Zero-Day connu depuis le 8 février 2023 qui a ciblé l’outil de transfert de fichiers sécurisé GoAnywhere MFT. Cette vulnérabilité a permis l’exécution de code à distance, permettant aux malveillants de compromettre les systèmes des organisations ainsi piégées. Depuis vendredi, les pirates publient les détails des victimes.

On y trouve Virgin (UK), Cineplex (Canada), etc. La société Atos, citée par les pirates, a rapidement corrigé le tir, précisant que leur cas était minime et sans danger.

Le sct Atos m'a rapidement contacté concernant la cyber attaque annoncée par le groupe CL0P. Je ne voulais pas citer le groupe, mais comme ATOS le fait! A noter que Virgin (UK) et CinePlex (Ca) sont aussi concernés. Le 0Day fait encore des dégats. #cyber #news #zataz #entreprise pic.twitter.com/RjsEOGdleQ

— Damien Bancal "o/" (@Damien_Bancal) March 24, 2023

En 2021, une partie du groupe CL0P avait été démantelé par les autorités. Une opération internationale de trente mois à l’encontre de ces pirates informatiques. Baptisée « Opération Cyclone », six Ukrainiens avaient été arrêtés. Des hommes impliqués dans le blanchiment de l’argent tiré des rançons perçues.

La liste des victimes de GoAnywhere s’allonge

Le Fond de Protection des Pensions (300 000 clients), le fournisseur de cloud Rubrik, le groupe minier brésilien Rio Tinro, l’Université de Melbourne, Hitachi Energy, Procter and Gamble, Virgin Group, Axis Bank ou encore la ville de Toronto ont été impactées par cette faille.

Cl0p propose un ransomware en tant que service (RaaS), ce qui signifie qu’il s’appuie sur plusieurs groupes affiliés pour mener des attaques.

Fin 2020, les pirates avaient déjà utilisé la même tactique pour attaquer plus de 100 organisations avec l’ancien système de transfert de fichiers d’Accellion. Ils avaient utilisé une combinaison de vulnérabilités zero-day et un nouveau shell Web.