Dans la peau d’un ransomware

Le ransomware, ce logiciel qui piège vos fichiers et vos ordinateurs, vous en avez tous entendu parler. Ils se nomment Virus Hadopi, Virus gendarme (Reveton), CTB, Critno, CryptoLocker, … Le 19 janvier, zataz.com vous expliquait comment des institutions territoriales (mairies, Communautés de communes, …) s’étaient fait piéger par ce type de code malveillant. Logiciel pirate qui avait chiffré les fichiers et réclamé une somme d’argent pour pouvoir récupérer les documents. ZATAZ Magazine va vous montrer l’attaque d’un ransomware … du côté pirate.

J -1 : avant l’attaque du ransomware

Le code de Пірат [Le pseudo de notre pirate créé pour l’occasion de cet article, NDR] est enfin prêt. La mission de son logiciel, se faire passer pour un screen saver (.scr), un écran de veille. Son exécutable, il le cache dans un fichier compressé au format .zip. Il espère ainsi que les internautes qui le recevront, cliqueront. Pour cela, le social engineering est un élément très important dans son attaque. D’abord le nom de son .scr. Des noms qui accrochent l’œil comme « woman », « sex », … Ensuite, le message communiqué par courriel. Пірат diffuse son courriel en Allemand, Néerlandais, Italien, Français, Espagnol et Anglais. Il indique qu’un fax est en attente. Des variantes indiquent aussi une facture ou un document comptable. A noter que zataz vous alertait du début de cette attaque, il y a 15 jours, sur le twitter officiel de la rédaction @zataz.

Attaque en cours sous forme de 10e de milliers de mails au nom de #MyFax. Liens/sites piégés. #cyberdefense #rccyber pic.twitter.com/bdGv7kI3sa

— ZATAZ.COM Officiel (@zataz) December 27, 2014

Prudence à ce genre de mail. Fichier en PJ (Excel) piégé. Détection : 18 antivirus sur 56. #rccyber #cyberdefense pic.twitter.com/nupz78QoyG

— ZATAZ.COM Officiel (@zataz) January 24, 2015

H -12 avant l’attaque du ransomware

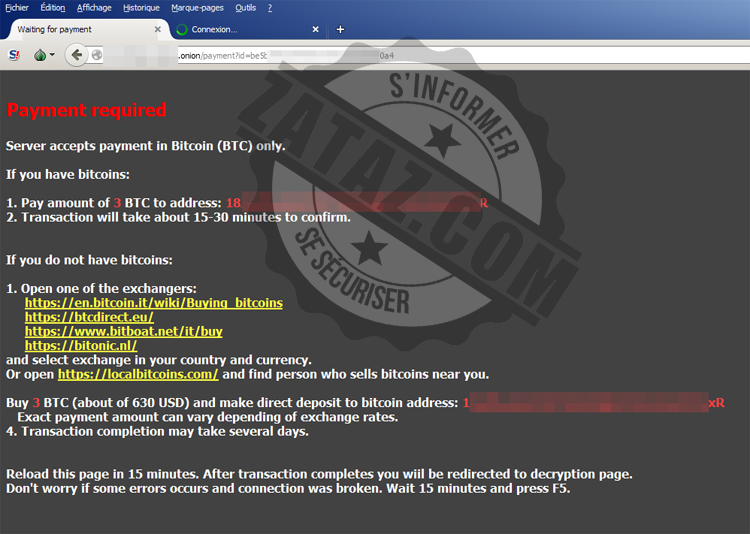

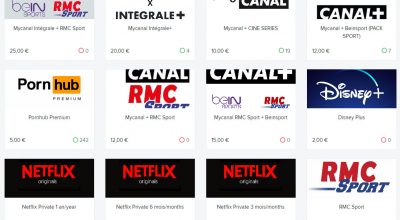

Пірат peaufine ses sites Internet dédiés au paiement et au déchiffrement des fichiers piégés. Son attaque est intégralement automatisée. L’escroc a créé plusieurs espaces cachés dans le darknet. Des sites en .onion, quasiment impossible à remonter. Les utilisateurs du système TOR connaissent bien cet indicatif. Il permet d’avoir l’assurance d’une protection contre l’espionnage. Malheureusement, les pirates ont compris, il y a bien longtemps, l’utilité de cet outil d’anonymisation. Пірат est content. Son outil automatique est prêt à recevoir les complaintes des internautes, sociétés, mairies piégés.

H -2 avant l’attaque du ransomware

Пірат a payé à d’autres pirates des espaces Internet préalablement infiltrés. Cela lui permet d’accéder à des outils malveillants qui vont exploiter les sites piratés pour diffuser des centaines de milliers de courriels, sans laisser de traces, sauf celles des sites pénétrés par les cybers pirates. Des sites basés un peu partout dans le monde, comme via-syndic.com, une société basée au Maroc.

10 minutes après l’attaque du ransomware

Les courriels sont partis. Les premiers clics apparaissent dans la console de пірат. Une fois que ses « pigeons » sont ferrés, que les ordinateurs sont infiltrés, les fichiers sont rendus illisibles, le pirate n’a plus qu’à attendre. Son « microbe » est un ransomware polymorphique avec un mécanisme anti-émulation. Une de ses particularités est que les serveurs de commande et de contrôle (C&C) sont cachés danse réseau Tor compliquant la recherche de Пірат. BTC Locker se caractérise également par l’utilisation d’un schéma cryptographique orthodoxe (compression + l’algorithme Diffie-Hellman) rendant le déchiffrement impossible.

15 minutes après l’attaque du maître chanteur 2.0

Les premiers fichiers chiffrés arrivent dans les serveurs de пірат. Son outil « woman.scr » ne fait pas que chiffrer les fichiers qu’il trouve dans les ordinateurs (*.pdf, *.jpg, *.doc, *.txt, …), ils profitent du moment de panique dans les entreprises pour télécharger un maximum de documents.

Nouvelle mairie touchée ! Si vous voyez ce message, il est trop tard ! http://t.co/quDqI5xhMt #rccyber #cyberdefense pic.twitter.com/iH6xpcHi4s

— ZATAZ.COM Officiel (@zataz) January 23, 2015

20 minutes après l’attaque du ransomware

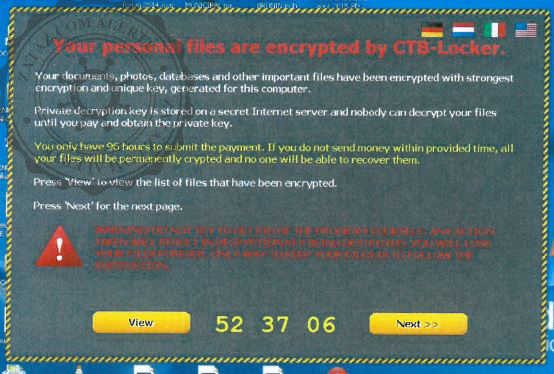

Пірат sourit, les premières demandes arrivent sur ses sites cachés dans Tor. Il faut dire aussi que les messages qui s’affichent dans les écrans des personnes piratées ont de quoi attirer les regards. Son outil affiche un compte à rebours « flippant » et un message clair comme de l’eau de roche : « Vos fichiers sont chiffrés, il faut payer pour les récupérer« . Le pirate rigole dans sa moustache. Il sait que la meilleure ligne de défense contre les ransomwares est de posséder une sauvegarde de la machine attaquée. 33% des entreprises ne font aucune sauvegarde !

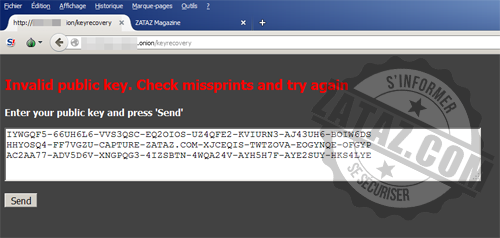

Пірат propose même un mode d’emploi pour rejoindre TOR et son outil automatique de déchiffrement. Il fournit aussi une clé de 168 signes à rentrer dans son outil. Cela permet au « bot » de reconnaitre sa victime et de lui proposer de quoi déchiffrer 5 fichiers, gratuitement. Les autres, il faut payer.

30 minutes après l’attaque du logiciel de ransonnage

Пірат le sait, ceux qui ne payeront pas, auront perdu des semaines, des mois, des années de travail. Il sait aussi que 34% des entreprises françaises ne font aucune sauvegarde de leurs données (Source: DELL). Bref, payer ou mourir (Une PME qui perd ses données disparait en 3 mois, NDR). Пірат en profite, chaque heure, son « microbe » fait grimper les prix. Ca débute à 200€ pour finir à une demande de rançon de 600. Пірат se marre, les outils proposés par les éditeurs d’antivirus comme Rakhni decryptor, Rannoh decryptor, Xorist decryptor de Kaspersky ; Panda unransom de Panda Security ; TL08 unlock de DrWeb ne servent à rien.

Pour accéder à l’espace « information » du pirate, il faut rentrer une clé unique.

40 minutes après l’attaque

Les premières sommes d’argent arrivent sur les comptes bitcoins пірат. Combien gagnent-ils ? Le mystère reste complet.

H +1 après l’attaque

Que faire face à ce genre d’attaque ? D’abord, ne pas ouvrir les fichiers proposés en pièces jointes dans les courriels d’inconnus. Pour moi, c’est une faute grave que de vouloir ouvrir un document baptisé sex.zip ; woman.zip ou encore fax.exe. Il est encore plus grave et inconscient que d’exécuter le woman.scr caché dans sa coquille .zip. Je serai même à deux doigts de dire aux victimes « dommage, mais c’est de votre faute ». Un antivirus ne vous aidera pas. Arrêtez de penser tout savoir sur l’informatique ; de vous la jouer « moi, l’informatique, je maîtrise ». La prudence et la réflexion face à un document numérique est la priorité des priorités. Si vous avez un doute sur un fichier envoyé par un « contact », perdez 60 secondes, appelez-le pour qu’il vous confirme la correspondance. Dernier point, ne payez pas les escrocs. Vos fichiers sont perdus et définitivement perdus. Inquiétez-vous plutôt de ce que je pirate a pu recevoir pendant son infiltration. Un backup, et/ou une sauvegarde extérieure, sera votre roue de secours.

Ne payez pas ! Verser une rançon renforce la motivation aux escrocs. Ne payez pas ! Des cas ont démontré que les fichiers déchiffrés ont été de nouveaux piégés, quelques heures plus tard !

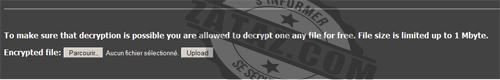

Un site internet fourni par Fox-IT InTELL et FireEye propose depuis le 6 aout 2014 de décrypter gratuitement vos fichiers en leur fournissant le fichier et votre e.mail.

Bonjour,

Pouvez-vous expliquer pourquoi les antivirus tels Kaspersky Endpoint Security ou encore Symantec Endpoint Protection sont incapables de bloquer ce type de fichier (ou encore les « virus gendarmerie », etc…)

Je suis dans le monde pro et on a régulièrement des personnes qui se font avoir, l’antivirus, chèrement payé et mis à jour est complètement inopérant.

Merci pour cette précision qui devrait en intéresser plus d’un !

Bonjour,

En fait, ce type de code malveillant n’est pas un virus, il n’a pas pour mission de se reproduire. Il joue sur la crédulité et curiosité de l’internaute. Ensuite, les pirates font de manière à ce que chaque code envoyé soit différent. Pour cela, ils chiffrent le fichier d’une manière à ce que sa signature soit unique. Quand le microbe est détecté, là, il commence à être reconnu par les antispams (contenu du courriel) et les protections. Mais malheureusement, comme la grippe, le vaccin n’apparait que si la « souche » est connue, et en informatique c’est beaucoup plus compliqué.

Cordialement

Chaque fichier qui arrive par boite mail est différent.

Meme chose pour la clé d’encryptage qui est propre à chaque victime.

Voila pourquoi les antivirus ne peuvent rien y faire.

Je rajouterais qu’il faut non seulement avoir une sauvegarde, mais également une sauvegarde exterieure car le simple fait que votre PC puisse y accéder peut causer la perte de celle-ci au moment du piratage . Meme chose si vous avez 2 disques en RAID. Les fichiers cryptés se copieront automatiquement sur le 2e disque et votre sauvegarde de secours ne vous servira à rien.

En quoi les données sont perdues ? Reverse du malware et c’est souvent un pauvre xor sur les fichiers…

Bonjour Romain,

Car nos chères antivirus sont mal conçu et ses bases sont des empreintes digitales sur les signatures des virus donc si on change la signature ceci réduit la détection mais sans rentrer dans le détail un antivirus permet de réduire l’infection mais ceci à 75 % le reste il est dans les choux !! Ceci est la réalité et combien d’antivirus découvrent que 7 ans après un virus … Mais bon vive les joies de l’informatique en mode usine à gaz ! Et si le virus est bien fait , il reste une chose à faire savoir depuis combien de temps il est présent et avoir un courage hors pair pour analyser et voir le degré d’infection qui risque de faire peur ou mal .

Jean-Pierre

bonjour,

pourtant certain editeurs disent qu’ils bloquent les ransomwares et ont meme des outils pour les supprimer.

c’est quand meme bizarre de payer assez chere un antivirus pour ne pas etre protegé contre ce genre de virus.

a voir.

bon week end.

Bonjour Geronimo,

Les premiers étaient facile à combattre !

Les nouvelles versions le sont beaucoup moins, reverse ou non !

bonjour damien,

donc meme en prenant toute les precautions possible (mise a jours adobe,java,microsoft,antivirus,navigateur,en ne cliquant pas sur n’importe quoi,….),rien ne pourra bloquer ou supprimer les ransonwares actuel?

bon week end.

Pingback: ZATAZ Magazine » De l’eau dans le gaz pour des PC de chez GDF Suez

Merci pour ces précisions. Moi qui pensait que les derniers moteurs AV avec leurs capacité d’analyse « heuristique » pouvaient ffreiner ça…

Juste une précision, je ne pensais pas aux virus envoyés par mail mais à ceux qui proviennent de page web infectées (souvent le cas des « virus gendarmerie ») et qui du coup pourraient être détectés en amont par les hébergeurs qui relaieraient cela aux éditeurs d’AV.

PS. Le captcha pour poster un commentaire est ultra difficile à déchiffrer à l’oeil nu !!

Pingback: ZATAZ Magazine » Un commissariat de police verse une rançon après son piratage

Pingback: Outils anti ransomwares | Data Security Breach

Pingback: ZATAZ Magazine » Kit de secours : anti ransomwares