La grande majorité des serveurs de LockBit ont disparu

L’agence américaine CISA décrit le fonctionnement du rançongiciel LockBit et explique pourquoi les Russes ne seraient jamais victimes de hackers, tandis que dans le même temps, la grande majorité des serveurs du groupe de pirates LockBit ont disparu.

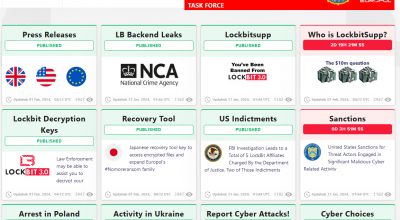

Les agences gouvernementales américaines, y compris le FBI, la Cybersecurity and Infrastructure Security Agency (CISA) et le centre d’échange et d’analyse d’informations (MS-ISAC), ont publié un bulletin conjoint sur la cybersécurité qui détaille les indicateurs de compromission (IoC) et les tactiques, techniques et procédures (TTP) du rançongiciel LockBit 3.0.

Cette information est importante pour la lutte contre les attaques de ransomwares et pourrait aider à limiter les dégâts causés par LockBit. En effet, le FBI et la CISA publient régulièrement ce type de document lorsqu’ils ont des informations pertinentes à partager avec le public. Ils le font aussi, quand la fin d’un groupe est proche.

Depuis sa création, le 3 septembre 2019, les pirates derrière LockBit ont publié deux versions de leur rançongiciel, LockBit 2.0 (également connu sous le nom de LockBit Red) en 2021, et LockBit 3.0 (également connu sous le nom de LockBit Black) en 2022. Le rançongiciel est conçu pour ne pas infecter les ordinateurs configurés avec les paramètres de langue suivants : roumain (Moldavie), arabe (Syrie) et tatar (Russie). Les pirates utilisent plusieurs méthodes pour accéder initialement aux réseaux des victimes, notamment via le protocole RDP, les campagnes de phishing, l’abus de comptes valides et l’utilisation d’applications publiques comme outil de piratage.

LockBit, mode d’emploi

Une fois que le logiciel malveillant a pénétré dans le système, il prend des mesures pour établir la persistance, élever les privilèges, se déplacer latéralement et supprimer les fichiers journaux, la corbeille et les clichés instantanés avant de lancer le chiffrement des données.

En outre, les affiliés de LockBit ont utilisé divers programmes et outils gratuits et open source pour mener à bien leurs activités, notamment la reconnaissance du réseau, l’accès à distance et le tunneling, la réinitialisation des informations d’identification et l’exfiltration de fichiers.

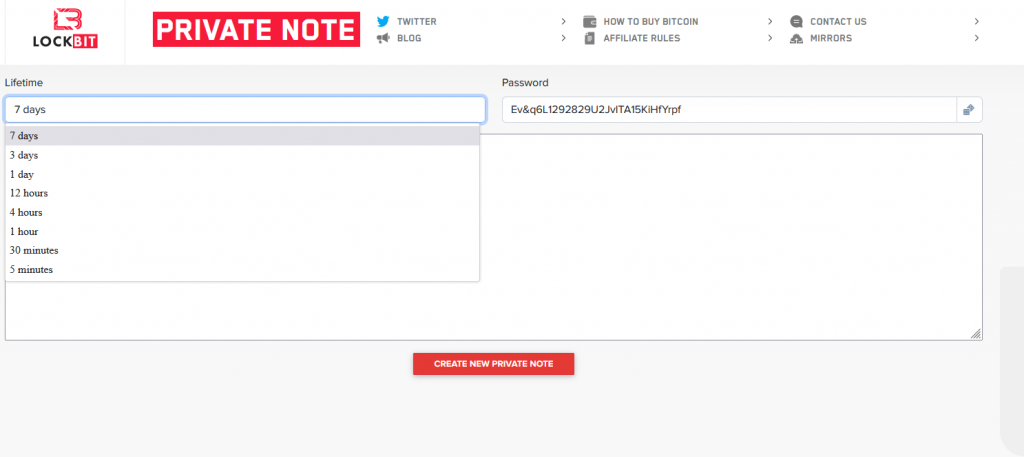

Une caractéristique distincte de ces attaques, explique la CISA, est l’utilisation d’un outil d’exfiltration spécifique appelé StealBit, que le groupe LockBit met à disposition de ses affiliés à des fins d’extorsion double. Il convient également de noter que LockBit propose plusieurs autres outils tels que File Share et Private Note LockBit.

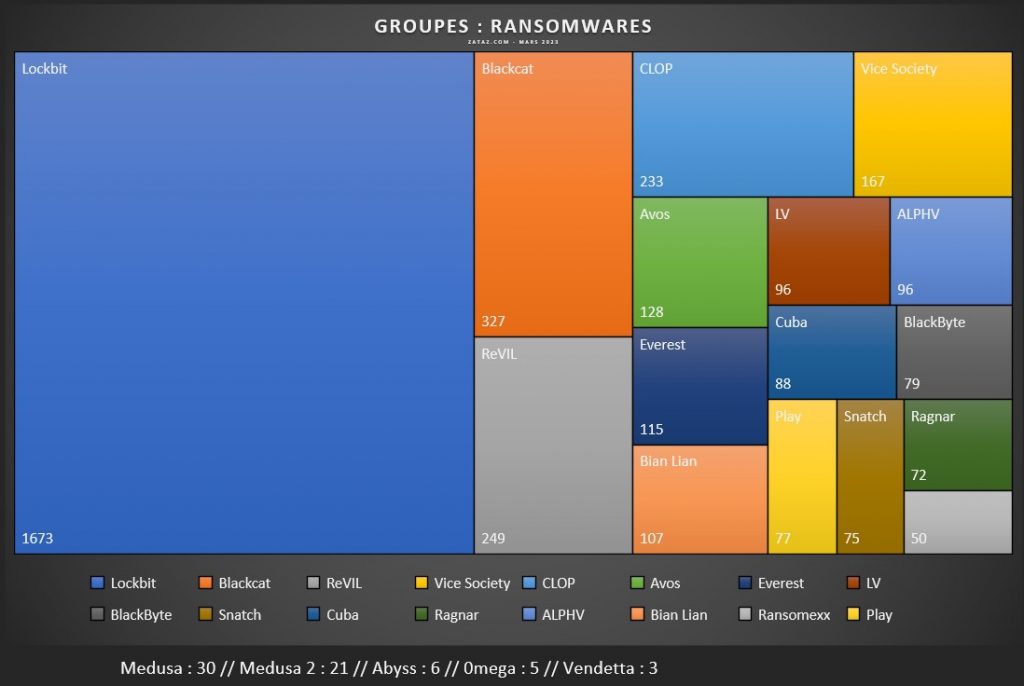

Il est important de noter que, selon le ministère américain de la Justice, en novembre 2022, le rançongiciel LockBit avait infecté au moins 1 000 victimes dans le monde, rapportant ainsi plus de 100 millions de dollars de bénéfices.

Cependant, les chiffres de ZATAZ dépassent largement ce nombre de victimes de ransomwares. Leurs données concernent les entreprises nommées par le groupe de pirates. De plus, les informations de ZATAZ prennent également en compte les entreprises qui ont été affichées pendant quelques minutes ou heures, puis qui ont été effacées par les pirates après le paiement de la rançon demandée.

En réponse au CISA, LockBit a déclaré : « S’ils avaient corrigé la liste des infrastructures critiques pour qu’elle soit saine et adéquate, nous n’aurions peut-être pas touché ces entreprises« , selon ce que ZATAZ a pu lire.

LockBit, sous attaques, mais toujours vivant !

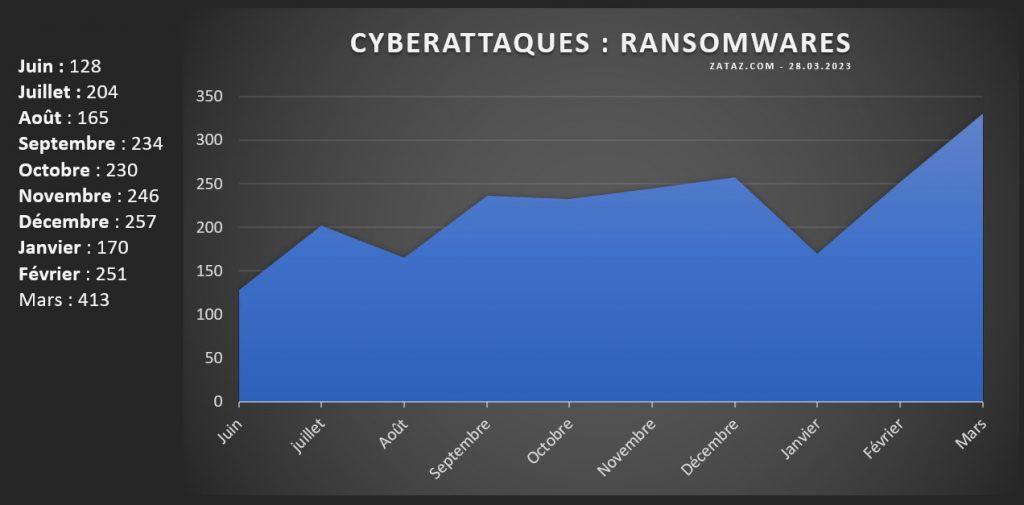

ZATAZ suit ce groupe depuis sa création et prévoit que le mois de mars 2023 sera une période très active pour les malveillants, ainsi que pour le petit monde très présent des ransomwares.

Malgré de nombreuses attaques de LockBit, le groupe de ransomwares a subi un revers fin septembre 2022 lorsqu’un développeur mécontent de LockBit a publié le code de construction de LockBit 3.0. Cela a suscité des inquiétudes quant au risque que d’autres cybercriminels puissent profiter de ce code et créer leurs propres variantes de ce logiciel malveillant.

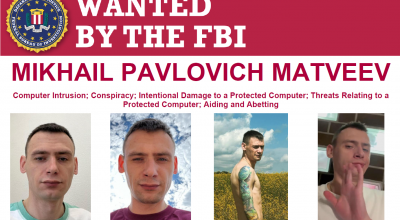

En novembre 2022, la Gendarmerie Nationale Française a participé, avec la Gendarmerie Canadienne, à l’arrestation d’un membre important du groupe. Mikhail Vasiliev, âgé de 33 ans et résidant à Bradford, en Ontario, au Canada, a été accusé devant le tribunal fédéral de Newark d’avoir comploté avec d’autres pirates pour « endommager intentionnellement des ordinateurs protégés et de transmettre des demandes de rançon« .

Ce 28 mars, la majorité des serveurs exploités par LockBit [42] ont disparu du darkweb, à l’exception de trois espaces (stockage, Private Note et File Share), qui sont toujours actifs ou affichent un code d’erreur 502 Bad Gateway. Les raisons de cette disparition sont inconnues et peuvent être multiples, telles que des arrestations, des modifications de l’infrastructure, etc.

Le code d’erreur « 502 Bad Gateway » est un code HTTP qui indique qu’un serveur proxy ou une passerelle n’a pas pu recevoir de réponse valide de la part d’un autre serveur. Cela peut être dû à diverses raisons, telles qu’un serveur indisponible, des problèmes de connectivité, une surcharge du trafic, etc. Ce message est souvent affiché sur un navigateur Web lorsqu’on tente d’accéder à un site Web qui rencontre des problèmes techniques.

Les Tatars sont un peuple turcophone originaire de la région de la Volga en Russie. Ils sont également présents dans d’autres régions du monde, notamment en Ukraine, en Biélorussie, en Turquie, en Chine et en Mongolie. Les Tatars ont une histoire et une culture riches, ainsi qu’une langue distincte, le tatar.

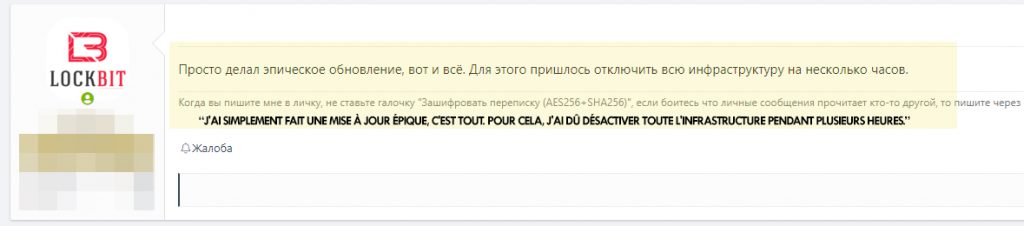

Mise à jour 30/03/2023 : « J’ai simplement fait une mise à jour épique, c’est tout. Pour cela, j’ai dû désactiver toute l’infrastructure pendant plusieurs heures. » a pu lire ZATAZ. C’est l’explication donnée par le responsable de LockBit, dans un espace Russophone. [Je vous ai traduit en gras, ci-dessous, son commentaire]

C’est bizarre qu’il est configuré pour ne pas infecté les systèmes configurés en tatar (ethnie turquo-mongol) présente aussi en Crimée ukrainienne occupée par la Russie et pas en russe. Et pourquoi aussi le romain (Moldalvie), c’est lié à la transnistrie région de Moldavi occupé par la russie ?