Ransomware : retour sur 1 an d’enquête

ZATAZ.COM vous propose une enquête qui dure depuis un an concernant plusieurs dizaines de groupes de pirates informatiques, spécialisés dans le rançonnage. Vous y retrouverez, chiffres, victimes et business malveillant.

En 2011, ZATAZ vous parlait d’une mode lancée par des pirates informatiques : rançonner les entreprises. Ils pillaient déjà les bases de données et contactaient les sociétés afin d’être payés en échange de leur silence. Un mutisme qui prenait la forme de la non-diffusion des données volées.

Durant plusieurs années, des milliers de sociétés ont été pillées.

En 2016, les premiers bruits de « couloirs » 2.0 annonçaient des « chiffrements » d’ordinateurs par le biais de « jeunes » pirates Russes et Turcs.

Avant mai 2018, lancement du Règlement Général de la Protection des Données personnelles (RGDP), je vous expliquais comment les pirates réfléchissaient, annonçaient même, le double effet de cette réglementation Européenne. Faire payer les entreprises avant que l’information relayant une fuite de données n’atteigne les oreilles des CNIL du pays concerné par la société impactée.

2018/2019, des groupes tels que MAZE ou encore Sodinokibi lancent une période trouble dans les machines et l’informatique mondiales. Infiltrer, chiffrer et faire chanter.

Infiltrations, chiffrement de machines, de fichiers, vol de données et chantage sont devenus les « outils » malveillants de plusieurs dizaines de groupes.

Si MAZE a pris sa retraite (pour quelques temps) début novembre, des dizaines d’autres groupes ont repris ou continuent ce flambeau brulant.

Certains groupes comme CONTI ou Egregor affichent à eux seul, et en quelques semaines, plus de victimes que le plus vieux des groupes, et cela en seulement 365 jours !

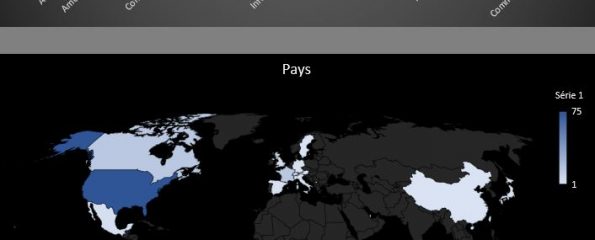

ZATAZ vous propose une quarantaine de tableaux reprenant les groupes, victimes, les pays, les secteurs impactés … Cette première partie, revient sur Ako, Avvadon, Buran, Conti, Cl0p, Cute, Darkside, Dharma, Diamond fox, Doppel, Egregor, LockBit, LockBit 2, Maze, MountLocker, Pay2Key, Ranzy.

Dimanche, nous reviendrons sur : MedusaLocker, Makop, NetWalker, Nifilim, NocryCrypt0, Pysa, Ragnar, Ranzy, Sekhmet, Serach, Sodinokibi, Suncrypt, Tripoli, Thanos, ThunderX, Zeppelin, Zorab.

L’enquête est accessible via le bouton « ransomwares » présent dans le Menu de ZATAZ.

Pingback: ZATAZ » 2020 … une année cyber catastrophique

Pingback: ZATAZ » Le Service veille ZATAZ évolue