Des pirates du groupe DoppelPaymer arrêtés ?

Fin février, les autorités allemandes et ukrainiennes mettent la main sur des membres du groupe de hackers DoppelPaymer. Le pirates informatiques avaient disparu depuis 2021.

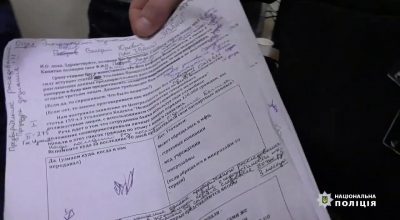

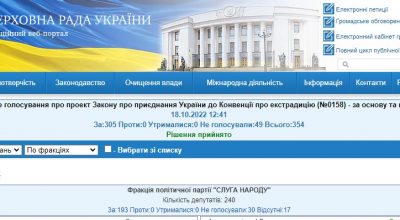

Le 28 février 2023, la police régionale allemande (Landeskriminalamt Nordrhein-Westfalen) et la police nationale ukrainienne (Націона́льна полі́ція Украї́ни), avec le soutien d’Europol, de la police néerlandaise (Politie) et du Federal Bureau of Investigations des États-Unis (FBI), ont ciblé des membres présumés du groupe DoppelPaymer. Cette team, spécialisée dans les ransomwares, avait quitté la scène de la malveillance, du moins sous le nom de DoppelPaymer, en 2021, quelques temps aprés l’attaque du ransomware DarkSide sur l’entreprise américaine Colonial Pipeline.

Derrière DoppelPayer, des membres d’un autre groupe, Grief. Les deux groupes passant par le même format de fichiers chiffrés, même canal de distribution et ils exploitaient le botnet Dridex (la première version de ce code malveillant date de 2012).

Fin d’un business de la malveillance… made in Ukraine

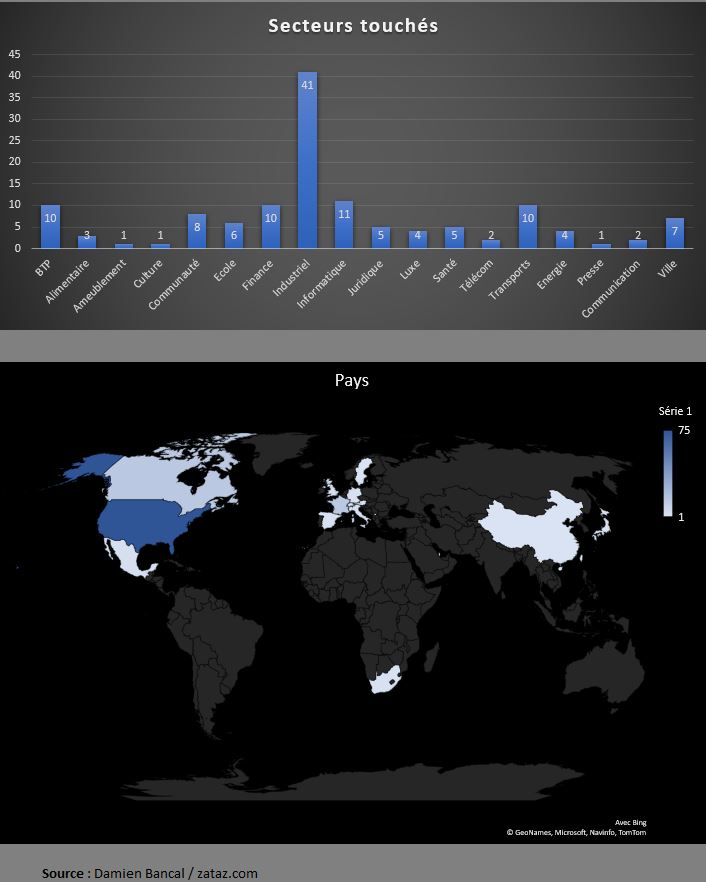

Ce ransomware est apparu en 2019, lorsque les cybercriminels ont commencé à l’utiliser pour lancer des attaques contre des organisations et des infrastructures et industries critiques. Basé sur le ransomware BitPaymer et faisant partie de la famille de malwares Dridex, DoppelPaymer utilisait un outil unique capable de compromettre les mécanismes de défense en mettant fin au processus lié à la sécurité des systèmes attaqués. Les attaques de DoppelPaymer ont été rendues possibles par le prolifique malware EMOTET.

Ce ransomware a été diffusé par différents canaux, notamment par des courriels de phishing et de spam contenant des pièces jointes renfermant du code malveillant (JavaScript ou VBScript). Le groupe criminel à l’origine de ce ransomware s’est appuyé sur un double schéma d’extorsion, utilisant un site Web de fuite lancé par les acteurs criminels au début de 2020. Les autorités allemandes ont connaissance de 37 victimes de ce groupe de ransomware, toutes des entreprises. L’une des attaques les plus graves a été perpétrée contre l’hôpital universitaire de Düsseldorf. Aux États-Unis, les victimes ont payé au moins 40 millions d’euros entre mai 2019 et mars 2021.

Actions simultanées

Europol a déployé trois experts en Allemagne afin de recouper les informations opérationnelles avec les bases de données d’Europol et de fournir une analyse opérationnelle supplémentaire, un traçage des crypto-monnaies et un soutien médico-légal. L’analyse de ces données devrait déclencher de nouvelles enquêtes. Europol a également mis en place un poste de commandement virtuel pour connecter en temps réel les enquêteurs et les experts d’Europol, d’Allemagne, d’Ukraine, des Pays-Bas et des États-Unis et pour coordonner les activités lors des perquisitions. La task force commune d’action contre la cybercriminalité (J-CAT) d’Europol a également soutenu l’opération.