Kraken : une attaque qui visait une multinationale basée aux Émirats Arabes Unis

Les experts du G DATA Security Lab viennent de livrer l’analyse du malware Kraken, un code utilisé en janvier 2015 lors d’une attaque ciblée visant une multinationale basée aux Émirats Arabes Unis.

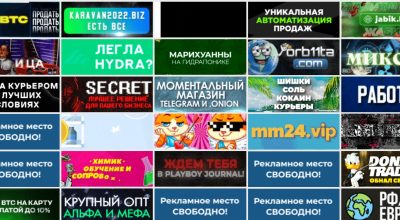

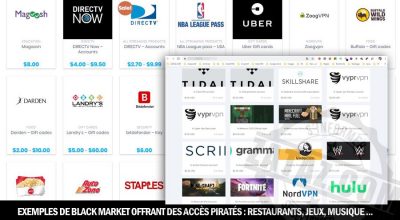

Une attaque très intéressante que celle de Kraken. Techniquement éloigné des standards constatés dans les attaques ciblées, le code Kraken n’intègre ni technique de camouflage avancé, ni système de persistance innovant. Alors que son fonctionnement ne le destine pas à des attaques complexes, ce code a été rapporté dans plusieurs autres campagnes d’espionnage ciblé contre le secteur énergétique. Pour quelques centaines d’euros, le malware Kraken est disponible à l’achat sur les marchés cybercriminels. Alors que les attaques ciblées étaient généralement réservées aux attaquants les plus expérimentés, le cas Kraken tend à démontrer que ces campagnes professionnelles tendent à se démocratiser.

Le pirate, un habitant du Nord de l’Europe ? Un amateur du film « Pirates des Caraïbes ? ». Le Kraken est un monstre marin (un poulpe géant) fantastique que l’on découvre dans les légendes scandinaves médiévales.

Kraken a été utilisé dans au moins une attaque ciblée visant une entreprise multinationale basée aux Émirats Arabes Unis. Un mail ciblé vers au moins un employé de l’entreprise intégrait ce code malveillant. Le corps du courriel traitait d’un sujet commercial : une offre pour devenir membre de l’International Trade Council de l’année. L’offre était adressée à la Philippine National Bank, et non à l’entreprise qui a reçu effectivement la missive. Cela pourrait être une astuce pour rendre le destinataire encore plus curieux à propos du document attaché, étant donné qu’il/elle ne serait pas le destinataire réel/le. La pièce jointe était un document Microsoft Word qui exploitait la vulnérabilité CVE-2012-0158 afin de déposer et d’exécuter le malware surnommé « Kraken HTTP ».

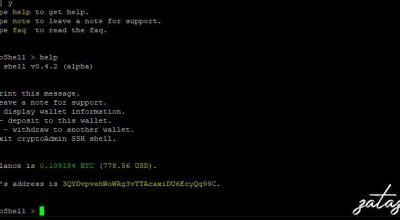

Le programme de base Kraken est proposé à $320 et chaque plugin a un coût supplémentaire tel que $50 pour le voleur de fichier, $60 pour l’ad-clicker ou $350 pour un dispositif configurable de saisie de formulaire. Le module bitcoin monitor est quant à lui proposé à 20 $. Les méthodes de paiement acceptées sont les monnaies virtuelles courantes ainsi que les options prépayées. Des ventes que ZATAZ magazine ont pu vous présenter dans plusieurs articles dédiés au business du black market.

Pendant ce temps

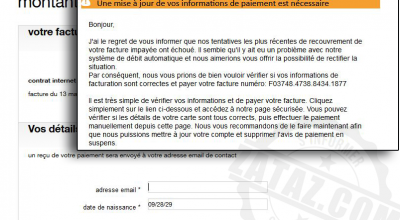

Le monde s’est inquiété d’un « nouveau » virus du nom de Rombertik. En fait, rien de neuf dans ce que fait le malware Rombertik. Comme l’indique Data Secyrity Breach, il s’agit surtout d’une compilation de plusieurs attaques simultanées Le premier objectif de ce code malveillant est de voler les données confidentielles utilisées dans le navigateur Internet. Si le vol ne peut avoir lieu, le virus la joue à l’ancienne et bloque l’ordinateur en rendant inaccessible le disque dur de ce dernier.

Pingback: ZATAZ Magazine » Piratage d’une importante banque des Emirats Arabes Unis