Netwalker stoppé par le FBI

Exclusif ZATAZ : les autorités américaines stoppent les actions du groupe Emotet. Dans la foulée, un Canadien arrêté, cachait derrière le ransomware Netwalker ! Des lingots et des centaines de milliers de dollars saisis. ZATAZ vous montre les méthodes de recrutement de Netwalker.

Je vous en parlais depuis quelques jours, voilà la réponse à plusieurs questionnement correspondant à la disparition, puis la réapparition de groupes pirates, opérateurs de ransomware. Le groupe Netwalker vient de finir dans les griffes de l’aigle Américain et du lion Bulgare.

Dorénavant, sur les « sites » de ce groupe de rançonneur s’affiche les logos des autorités américaines et Bulgares. Une action coordonnée avec un procureur de Floride (les plaintes locales étant très nombreuses) etle département cyber du Département de la Justice Américaine, secondée par le Service d’Investigation de la Police Bulgare et le la Direction de lutte contre le Crime Organisé.

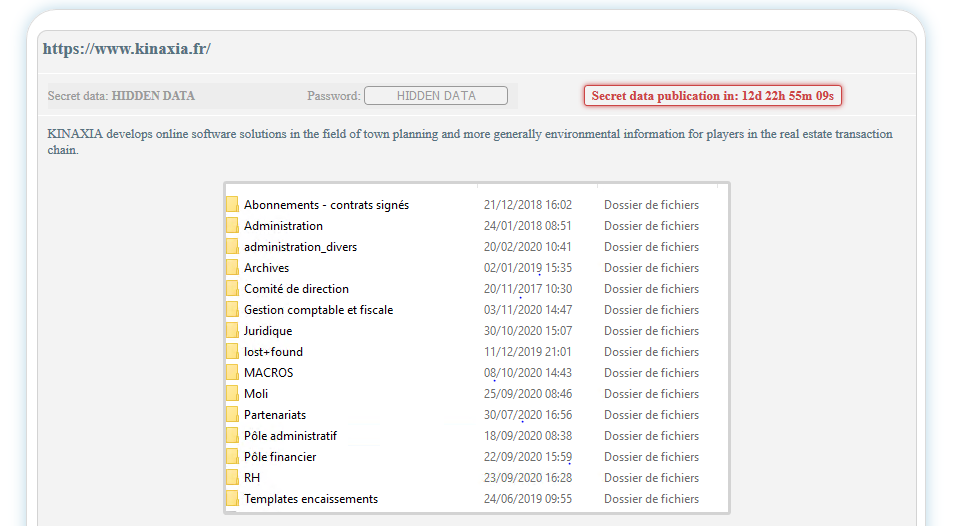

Le site de Netwalker affichait un compte à rebours avant de diffuser toutes les informations volées.

NetWalker affichait, le jour de l’action du Bureau Fédéral, plusieurs centaines de victimes, dont 147 étaient menacées de divulgation des données qui leurs avaient volé lors d’infiltration des malveillants.

147 victimes de chantage, dont 72 basées aux USA, 17 au Canada, 15 en France. En France, la Ville de La Rochelle, Bolloré Transport ou encore MisterFLy, s’étaient retrouvées dans les actions malveillantes de Netwalker. Au Canada, des sociétés telles qu’Innotech , Express HSP, RC LLP.

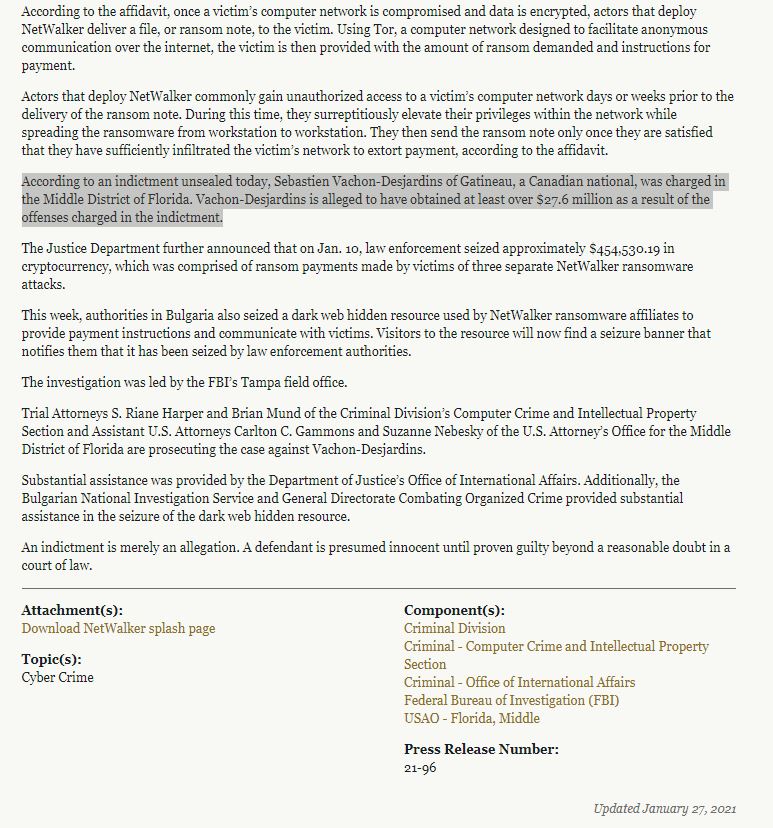

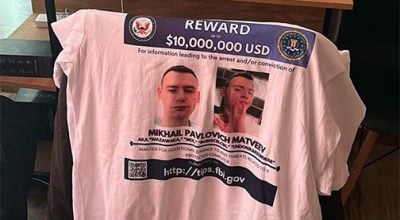

L’action à l’encontre de NetWalker comprend des accusations contre un ressortissant canadien en relation avec NetWalker. Les autorités ont saisi environ 454 530,19 $ en crypto-monnaie à partir de paiements de rançon. Selon un acte d’accusation, Sébastien Vachon-Desjardins, connu sur la toile sous le pseudonyme de Bugatti, a été inculpé dans le Middle District de Floride. Vachon-Desjardins aurait obtenu plus de 27 millions de dollars avec Netwalker. Seulement, est-il LE Netwalker, ou juste un affilié ?

Le ministère de la Justice a en outre annoncé que le 10 janvier 2021, les forces de l’ordre avaient saisi environ 454 530,19 $ en crypto-monnaie, qui comprenait des paiements de rançon effectués par des victimes de trois attaques distinctes de ransomware NetWalker. 18 jours plus tard, les autorités bulgares ont saisi le site Web de Netwalker qui permettait aux pirates de communiquer avec leurs victimes.

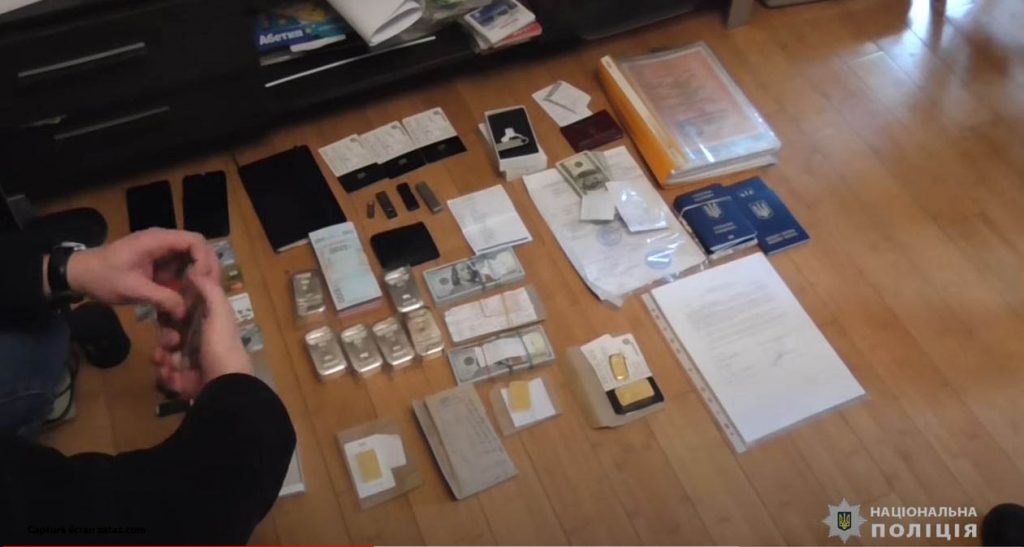

Pendant ce temps, en Ukraine, deux hommes étaient arrêtés par la police locale, comme le montre la vidéo ci-dessous. Ils avaient en charge de maintenir les serveurs Emotet. Un troublant parallèle, additionné à la disparition du groupe Egregor.

Retrouvez toutes les actions malveillantes de ces voyous 2.0 dans l’enquête « Ransomware 365 » proposée par ZATAZ.

Netwalker, Egregor et Pysa, dans le même sac ?

Dans la foulée, Egregor ne répond plus, du moins sous la forme originale que nous connaissions de ces terroristes du numérique. A noter qu’un second espace est revenu en ligne ces dernières heures, mais laissant toujours autant de doute sur les véritables auteurs des deux pages (web et .onion) revenues d’entre les morts, il y a quelques jours. Même silence pour les « américanos » du groupe PYSA. Sites et espace de discussion ne répondent plus. A noter que pour Egregor, le nouveau miroir oueb avait des problèmes de sécurité. Il faut dire aussi que laisser les ports ftp, ssh et compagnie ouverts est très étonnant pour des voleurs 2.0. Je continue de penser qu’il s’agissait d’un « pot de miel » pour collecter les données de partenaires.

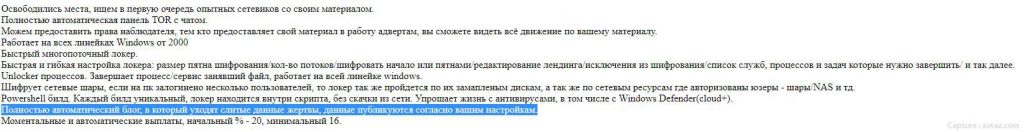

A noter que Netwalker n’était pas si compliqué à joindre.

En mars 2020 je vous expliquais comment j’avais repéré un recrutement de Netwalker auprès de la communauté russophone. Pas très compliqué à contacter. Avec les moyens des autorités, le temps de Netwalker était compté.

« Nous partageons avec des personnes qui travaillent pour la qualité plutôt que pour la quantité […] Nous recrutons un nombre limité de partenaires et cessons de recruter jusqu’à ce que des places soient disponibles. » expliquait alors Netwalker sur un forum Russe. « Nous n’acceptons pas les utilisateurs anglophones » écrivait-il quelques jours plus tard. N’écrivez que si vous êtes prêt à commencer à travailler dans un avenir proche […] Ne pas travailler est inacceptable. Deux semaines sans activité – votre compte sera supprimé […] Après le premier paiement d’au moins 10 Btk (ou le total collecté de plusieurs paiements de plus de 10 Btk), vous avez accès au service de cryptage automatique illimité. Après le premier paiement d’au moins 10 Btk (ou le total collecté de plusieurs paiements de plus de 10 Btk), vous aurez accès à pshell. »

La seconde petite annonce expliquait alors qu’une fois la preuve d’efficacité du partenaire était prouvée, il était possible de discuter de la répartition des sommes récupérées lors des chantages !

Une troisième annonce, ci-dessus, expliquait comment fonctionnait leur « blog » avec le principe de l’automatisation des fuites de données en cas de non paiement !

Pendant ce temps chez Emotet

Europol a annoncé, au même moment que le FBI, une action coordonnées avec 8 pays – dont la France, les Etats-Unis, le Royaume-Uni et l’Allemagne. Elle était parvenue à prendre le contrôle d’Emotet, l’un des malwares les plus usités parmi les cybercriminels dans le monde. « Le démantèlement d’Emotet est une étape clé dans la lutte contre la cybercriminalité. Emotet a été comme un couteau suisse, avec des fonctionnalités à la fois pour voler les mots de passe des internautes, dérober de l’argent sur leurs comptes bancaires, mais également ajouter les appareils des victimes à des botnets, pour lancer de nouvelles campagnes de phishing. » confirme Adolf Streda de chez Avast.

Emotet utilisait des méthodes de dissimulation puissantes, pour éviter d’être repéré par les solutions antivirus, et il a été proposé par ses créateurs comme logiciel malveillant en tant que service à d’autres cybercriminels. Netwalker, Egregor, Sodinokibi, Maze étaient des utilisateurs. Les opérateurs de logiciels malveillants comme TrickBot et Ryuk en ont largement profité.

Bye-bye botnets👋 Huge global operation brings down the world’s most dangerous malware.

Investigators have taken control of the Emotet botnet, the most resilient malware in the wild.

Get the full story: https://t.co/NMrBqmhMIf pic.twitter.com/K28A6ixxuM

— Europol (@Europol) January 27, 2021

« À ce stade, il est difficile de dire ce que cette action mondiale va apporter. Les événements liés à l’application de la loi peuvent avoir, et ont eu auparavant, un impact variable sur la perturbation de la technologie et des groupes cybercriminels de cette ampleur. » indique Sherrod DeGrippo, de chez Proofpoint

Considérant qu’il semble s’agir d’une action répressive sur l’infrastructure même d’Emotet, cela pourrait vraiment être la fin du malware. Des membres du groupe TA542, et leurs partenaires, appréhendés ou même perturbés d’une manière ou d’une autre, aura un impact significatif sur le potentiel des opérations futures de ces pirates.

Emotet a réussi à faire passer le courrier électronique en tant que vecteur d’attaque à un niveau supérieur. Grâce à un processus entièrement automatisé, le logiciel malveillant était transmis aux ordinateurs des victimes via des pièces jointes infectées.

Une variété de leurres différents ont été utilisés pour inciter les utilisateurs sans méfiance à ouvrir ces pièces jointes malveillantes. Dans le passé, les campagnes par e-mail Emotet ont également été présentées sous forme de factures, d’avis d’expédition et d’informations sur COVID-19.

Tous ces e-mails contenaient des documents Word malveillants, soit attachés à l’e-mail lui-même, soit téléchargeables en cliquant sur un lien dans l’e-mail lui-même. Une fois qu’un utilisateur a ouvert l’un de ces documents, il pouvait être invité à «activer les macros» afin que le code malveillant caché dans le fichier Word puisse exécuter et installer le logiciel malveillant sur l’ordinateur d’une victime.

Mise à jour 27/01/2021 16h47 – Plusieurs messages sur deux forums de pirates Russes annoncent la fermeture de « HQ pirates » le temps du renforcer la sécurité de ces derniers.

Mise à jour 27/01/2021 23h57 – Le DoJ, le Département de la Justice US, vient de communiquer sur Netwalker.

Excellent travail de la part des services de police, impressionnant !!!

Pingback: ZATAZ » Le code pirate Emotet va disparaitre le 25 mars

Pingback: ZATAZ » Business des ransomwares : Netwalker en chiffre