Ransomware: le retour des morts-vivants ?

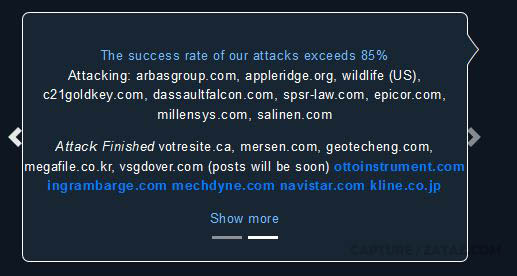

Black Matter, Black Byte, Babuk, Hive, Ech0raix, Diavol … Ce n’est pas moins de 22 nouveaux groupes opérateurs de ransomwares à faire surface, cet été, sur la scène des pirates informatiques utilisateurs de rançongiciels. En 10 ans, plus de 1 700 groupes différents spécialisés dans le chantage numérique ont menacé la toile.

Rien n’arrêtera le business des ransomwares. Désolé de commercer ainsi ce papier, mais le business et le marketing de la malveillance ne cessent de prendre de l’ampleur avec l’apparition de nouveaux groupes, de filiales et autres affiliés de plus en plus nombreux.

Un appétit qui ne se tarira pas si tôt. Pourquoi ? Le nombre d’entreprises piégées prêtes à payer la rançon. La semaine dernière, par exemple, une très importante entreprise québécoise a payé plusieurs dizaines de milliers de dollars canadiens en quelques heures. Elle pensait ainsi faire disparaitre la moindre trace concernant son intrusion et l’exfiltration de milliers de fichiers orchestrées par les pirates de Lockbit 2. Raté !

Lockbit a signé 47 victimes en 10 jours. LB 2.0 est lié à CryLock ransomware. Autre détail, BitLocker 2.0 a la fonctionnalité « Print Bomb » dans son arsenal. Option qui n’était utilisée que par les pirates du groupe Egregor. J’ai pu interviewer Lockbit 2.0, certaines de leurs réponses sont étonnantes !

P’tits nouveaux

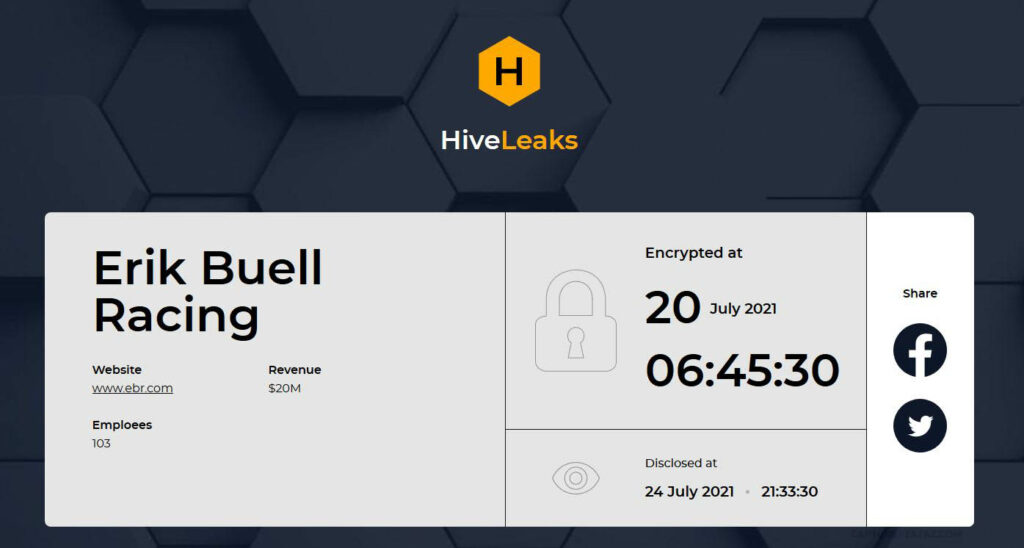

Parmi les « petits » nouveaux, j’ai pu repérer et contacter les pirates du groupe Hive. Comme j’ai pu vous le montrer dans la Cyber Emission de ZATAZ sur Twitch, ils sont très à cheval sur leur image. Une trentaine de victimes impactées par la phase 2 de leur violence numérique.

Des victimes affichées dans un blog qui propose, dans la foulée, de diffuser les entreprises piégées sur Facebook et Twitter.

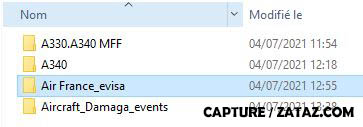

Parmi les sociétés impactées, le media indien IBC24 News et la compagnie aérienne HI Fly. Dans ce dernier cas, des données très sensibles ont été repérées, par exemple, concernant des documents (VISA) dans un dossier baptisé « Air France ».

Avec ces 31 cibles, Grief, arrivé en juin 2021, fait son petit bonhomme de chemin de malveillance. Au départ, nous aurions pu penser qu’il ne s’intéressait qu’aux entreprises hispaniques. Les dernières attaques à l’encontre d’entreprises (publiques ou privées) aux USA ou en France, nous prouvent le contraire : Commune de Villepinte (France – les données volées ont été diffusées) ; Ville de Mobile County (Alabama) ou encore la ville grecque de Saloniki.

Avos locker et Quantum, apparus début juin et juillet. Quelques victimes. Pour Quantum, son unique victime va disparaitre des menaces 24 heures aprés son affichage.

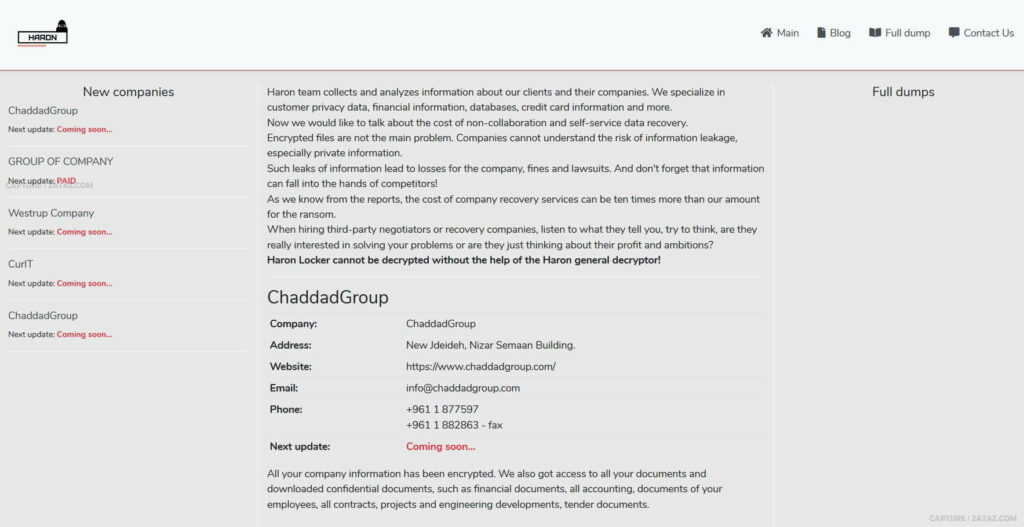

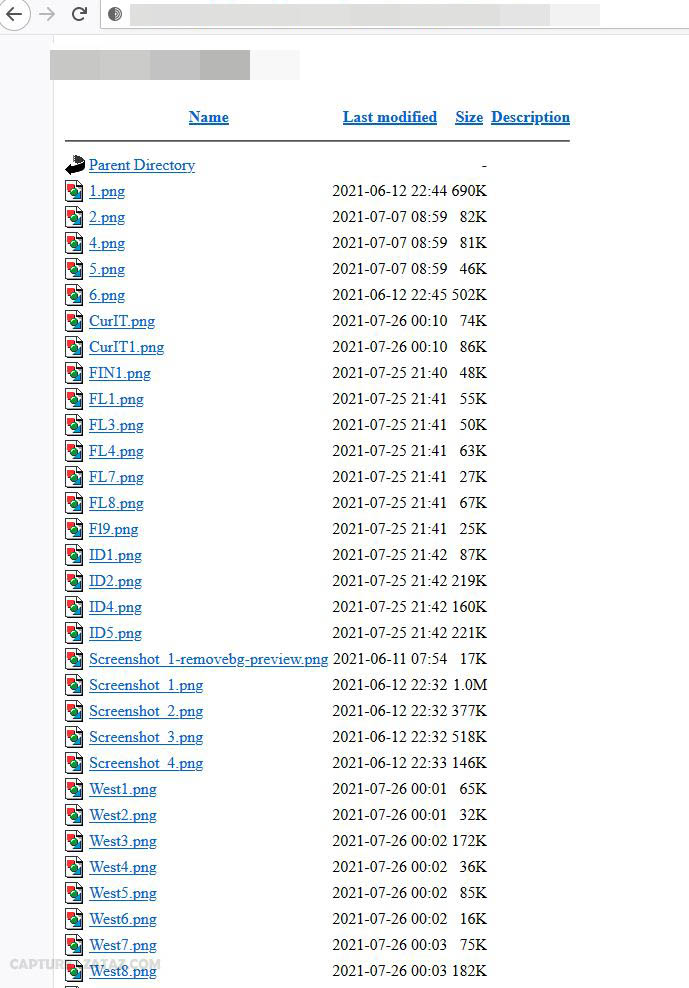

Haron. Apparu fin juin, semble reprendre des techniques du groupe Avaddon. D’abord le site et ses scripts sont tirés de la page d’Avaddon. Nous pouvons cependant penser à des copieurs, du copycat. Seulement, un élément intrigue. J’ai eu accès à un dossier qui n’aurait pas dû être ouvert par les pirates. Le logo d’Avaddon y était présent, avant de disparaitre 24 heures plus tard.

Le logo Avaddon est apparu dans ce dossier du groupe Haron.

Lockdata Auction. Des pirates dans la lignée de Marketo. Ils récupèrent des cyberattaques et les exfiltrations de données qui en découlent. Ils mettent ensuite en vente pour leurs partenaires. 7 victimes allant de l’américain au Chinois en passant par une société Russe (oui, oui !) ou encore d’Arabie Saoudite.

Black Matter. Apparu en juillet, l’administrateur a décidé de ne pas afficher, publiquement dans le darkweb, ses cibles. Il demande une inscription et valide, ou non, ceux qui pourront le suivre. « Nous sommes une équipe qui réunit des personnes autour d’un intérêt commun : l’argent. explique BM. Nous invitons les entreprises de recouvrement à coopérer avec nous« .

Un anonymat des informations volées qui, semble-t-il, ne durera pas « All blogs hidden for now. For a very short time. » terminent les pirates. Bref, ils vont débarquer, d’ici peu. Le code source de leur page reprend des contenus de Darkside. Un hasard … ou pas !

Pendant ce temps, le plus « actif » de ces terroristes du web, CONTI, continue d’enfiler les victimes comme nous enfilerions des perles pour un collier.

A noter qu’une dizaine de sociétés françaises et canadiennes ont été mises en pâtures, en juillet, avec 100% de leurs données diffusées via le darkweb et, depuis peu, sur deux sites accessibles sur le web. L’une de ces sociétés évolue dans les secteurs de la marine et du nucléaire !

Dans l’ombre du mal

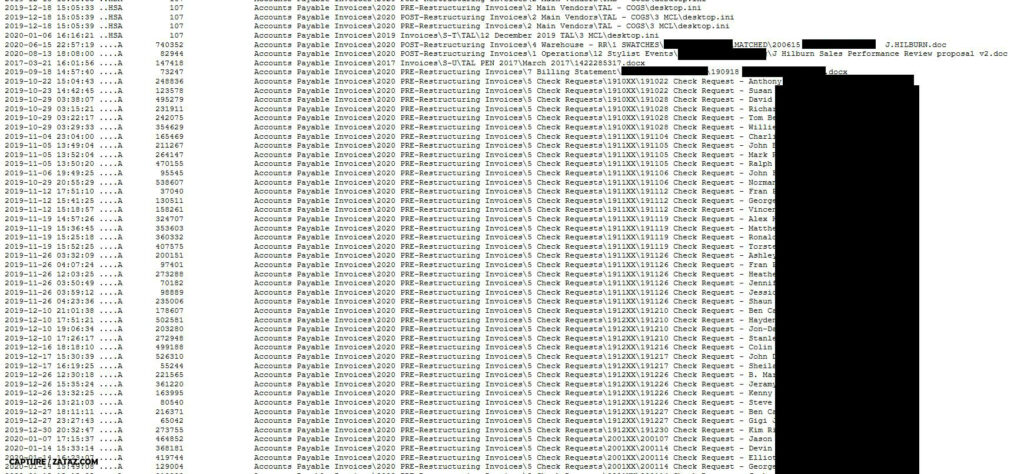

Nifilim, « absent » de la scène malveillante depuis mai 2021, est revenu avec le piratage et la diffusion des premières données volées à la marque de prêt à porter américaine J.Hilburn. Pardon du terme, mes les 1.500 employés sont dans une merde noire. Le pirate a diffusé beaucoup d’informations personnelles les concernant.

Données diffusées par Nifilim.

Pysa, très discret, apparait et disparait de son blog. Plus de victimes affichées depuis la fin avril 2021, avec cependant des signes de présences que j’ai pu constater en mai, juin et fin juillet, sur l’un de ces espaces présents via le darkweb.

L’un des détails, et n’oublions pas que le diable se cache dans les détails, les dates affichées par le pirate passant de la nomenclature US (mois/jour/année) à celle utilisée en Europe (Jour/mois/année).

Ragnarok alors disparu depuis quelques semaines revient avec un nouveau logo, un ours (!) et une quinzaine de victimes espagnole, française ou encore basées en Asie (Thaïlande, Hong-Kong).

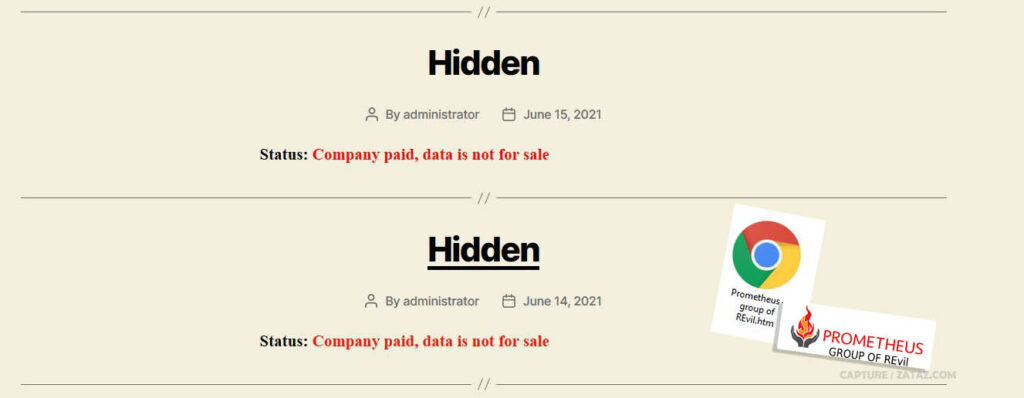

Promotheus, et sa centaine de victimes, affichait les identités des entreprises qui avaient payé. Etonnante stratégie que je vous présentais dans La Cyber Emission, il y a quelques semaines. Depuis juillet, ils n’affichent plus les payeurs, ni le fait qu’il était affilié à ReVIL.

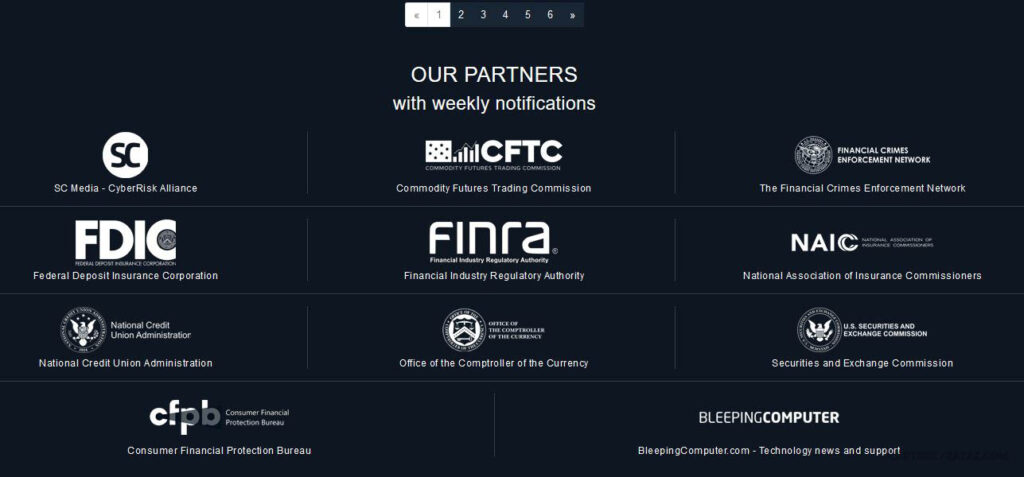

Marketo, avec sa 40ene de menaces vient de rajouter un « troll » dans sa communication. Il affiche ses partenaires. On y croise « The Financial Crimes Enforcement Network » ou encore « Securities and Exchange Commission« . Bref, il se moque ouvertement de l’administration américaine.

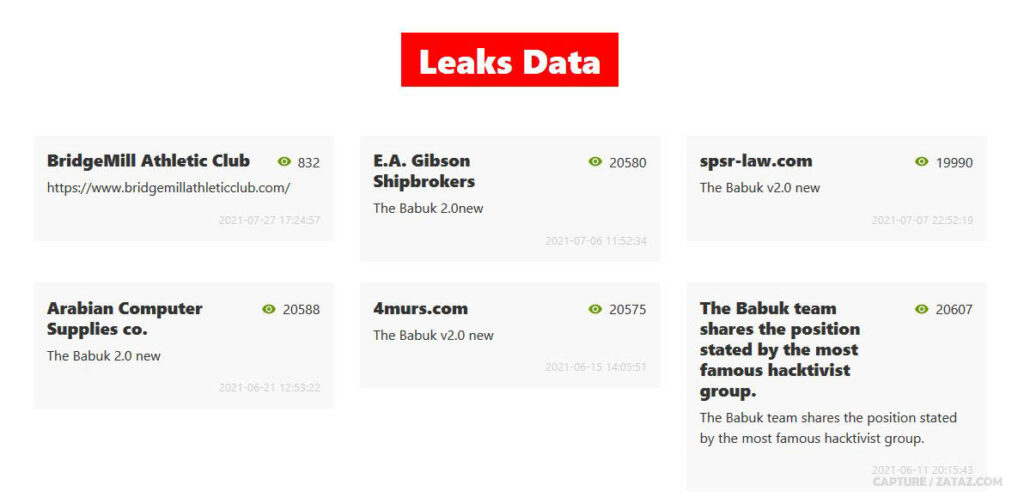

Babuk, mort, pas mort … aprés la fermeture de la page Babuk, et le lancement d’un forum dédié aux ransomwares (ouverture totale sous conditions le 11 août), le pirate caché derrière ce rançongiciel rappel qu’il va toujours très bien en affichant de nouvelles victimes dans une nouvelle nouvelle nouvelle page installée dans le darkweb.

A ce jour, 93 nouveaux groupes et ransomwares sont apparus en 2021. Ils étaient 246 en 2020. 2017 aura été l’année la plus prolixe dans cet environnement de malveillance avec pas moins de 549 ransomwares et pirates différents spécialisés dans le rançonnage numérique. En 10 ans, 1 769 pirates spécialisés dans le ransomwares ont vu le jour.