Marketing de la Malveillance : exemple avec Stormous

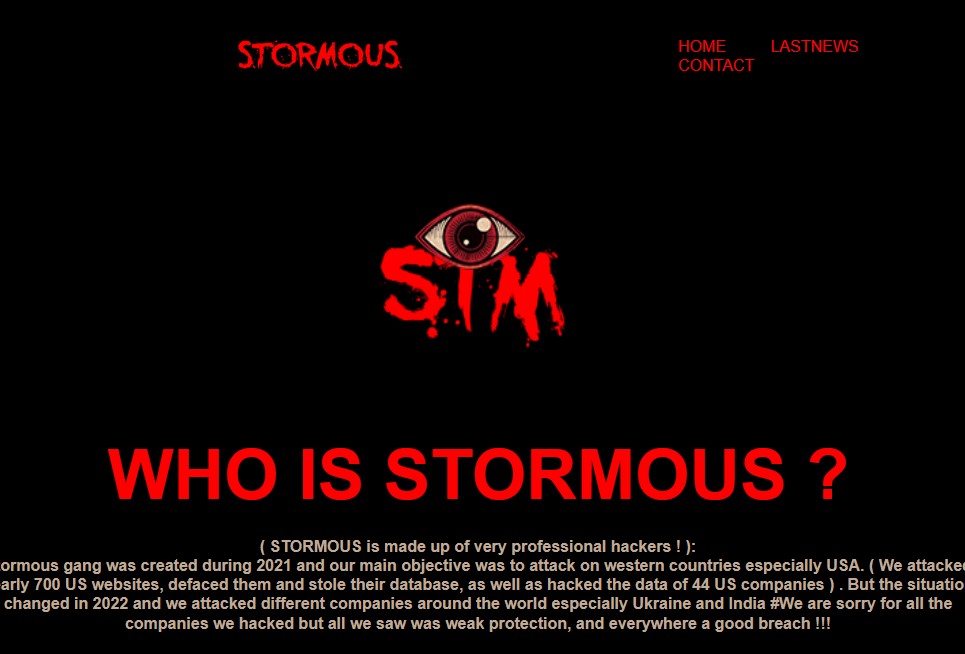

Voici l’histoire étonnante d’adolescents entrainés dans la spirale du marketing de la malveillance 2.0. Les pirates du groupe Stormous sont passés du barbouillage de sites Israéliens au piratage de serveurs d’IBM, Sony et compagnies de jeux vidéo, pour finir à soutenir l’armée de Poutine.

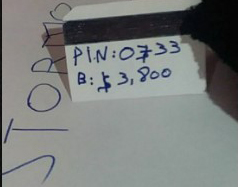

Avril 2021, un groupe de pirates informatique du nom de Stormous apparait sur la toile. De jeunes adolescents pour la plupart aux origines aussi variées que leurs motivations : Maroc, Tunisie, Egypte, Yémen … Ces internautes débutent leurs faits d’armes numériques pour la cause pro palestiniennes. Un « cursus » classique pour les bandes de pirates de ces zones géographiques. L’instigateur de Stormous semble être marocain, c’est du moins ce que laissent penser les premiers messages repérés.

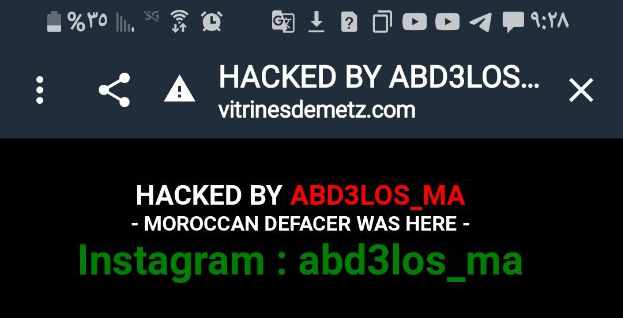

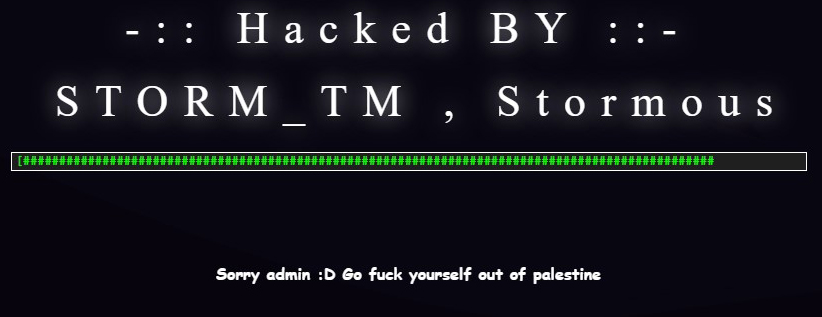

Stormous veut combattre Israël et se lancent dans de multiples barbouillages « deface » de blogs locaux. Qui dit defaçage, dit passer par les étapes d’exploitation de vieilles failles non corrigées. Bilan, croiser des Shell de type c99 / priv8 Stormous est encore possible. Ces outils, une fois installés dans le site ciblé par les pirates, permet de copier et sauvegarder tous types de messages (texte, fausse page, etc.). Stormous changera plusieurs fois d’identité pour se faire appeler, aujourd’hui, Stormous Ransomware (Le Service Veille ZATAZ a pu constater 6 changements de pseudos pour ces pirates).

Stormous Ransomware

Avril 2021, ils affichent une victime de taille, la filiale britannique d’IBM. Ils disparaitront de la circulation jusqu’en septembre 2021. Parmi les premières entreprises victimes de leur retour, l’éditeur de jeux vidéo torgamez.com.

Dans la continuité de leurs malveillances, des piratages qui montent en gamme avec leurs premiers espaces web gouvernementaux comme tehila.gov.il. Ils s’attaqueront aussi à des sites basés au Maroc, en Turquie, Russie, Brésil, Iran, Algérie, Iraq …

En septembre 2021, Stormous comptait 146 membres. Les plus virulents étaient égyptiens (La 4ème pyramide) ou encore des Yéménites (Pirate of Yémen ; Mr QLQ, GRT ; Yémen Boy). Un français semble être dans la bande, mais cela n’a pu être vérifié à 100%. Son unique action ayant été à l’encontre d’un site pornographique dans lequel le Service Veille Zataz a retrouvé une trace en langue française.

Le groupe va de nouveau disparaitre des radars fin septembre 2021.

It’s Not Personal, It’s Just Business

Novembre 2021, retour en force. Unique motivation : le rançonnage. Du moins jusqu’en mars 2022. Mais je reviendrai sur ce détail plus tard. Décembre 2021, Stormous vante une boutique de carding (fraude à la carte bancaire). Au même moment, il affiche la cyberattaque de Trust Wallet, un spécialiste de la cryptomonnaie. C’est d’ailleurs ici qu’apparait leur premier vrai message en Anglais. Depuis avril 2021, l’intégralité de leurs commentaires se faisaient en langue arabe.

Novembre 2021, retour en force. Unique motivation : le rançonnage. Du moins jusqu’en mars 2022. Mais je reviendrai sur ce détail plus tard. Décembre 2021, Stormous vante une boutique de carding (fraude à la carte bancaire). Au même moment, il affiche la cyberattaque de Trust Wallet, un spécialiste de la cryptomonnaie. C’est d’ailleurs ici qu’apparait leur premier vrai message en Anglais. Depuis avril 2021, l’intégralité de leurs commentaires se faisaient en langue arabe.

Janvier 2022, les rançonnages et les demandes de rançons se « professionnalisent ». Les menaces sont dorénavant additionnées avec un compte à rebours à destination des entreprises victimes. Inciter à payer dans le temps imparti avant diffusion des fichiers volés.

Des sites Israéliens sont de nouveau visés comme elta.co.il. Mais ils ne parlent plus de politique, n’affichent plus de religion, Just Business. Il était encore possible, au moment de l’écriture de cet article de croiser le message des rançonneurs sur des sites tel que l’Américain Inter Electric ou le Canadien SwissReal Group.

Nouveau logo pour les pirates, et mise en ligne de leur premier vrai site de rançonnage dans le darkweb (.onion). Ils changeront 4 fois d’adresses.

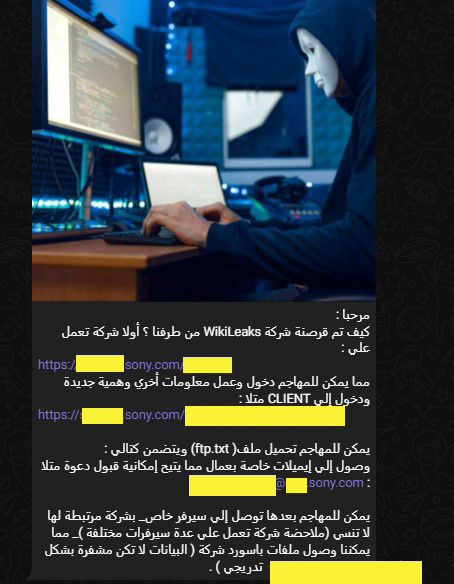

La monté en puissance du groupe démontre que des « intermédiaires » sont venus renforcer la bande. Des intermédiaires plus adultes. Fini le barbouillage de sites web, mais de l’infiltration comme pour un sous domaine Sony.com. Ils diffuseront process, mails et mots de passe. C’est aussi la première fois qu’ils afficheront des photos d’employés, hommes et femmes, d’entreprises qu’ils ont piraté. Premier cas, les employés de l’IDFC First Bank, en Inde.

Février 2022, le marketing de la malveillance de Stormous ouvre de nouvelles « filiales ». Un service de piratage de comptes WhatsApp est proposé. 150 $ pour contrôler les messages et accédez gratuitement à toutes les informations. 100 $, le processus d’accès à toutes les images envoyées à n’importe quelle autre cible, ainsi qu’un long processus d’espionnage. 55 $, accéder à certains messages importants, sur une courte période. Ils se font payer en Bitcoin ou par Paypal (sic!).

Alors qu’il était possible de les joindre sans trop de mal par courriel (Gmail), dorénavant, leurs communications se font soit par ProtonMail, soit par un Dark Net Mail Exchange que je ne citerai pas pour des questions évidentes de sécurité. C’est d’ailleurs un élément important dans leur évolution « marketing ».

Leur site web change et se « modernise ». Il affiche des bases de données qu’ils ont et/ou auraient piraté comme cette longue liste de mail tutanota.com. Un professionnalisme qui implique aussi dorénavant la diffusion des fichiers volés sur leur site darkweb et sur Telegram, via des comptes ouverts au nom de chaque entreprise victime !

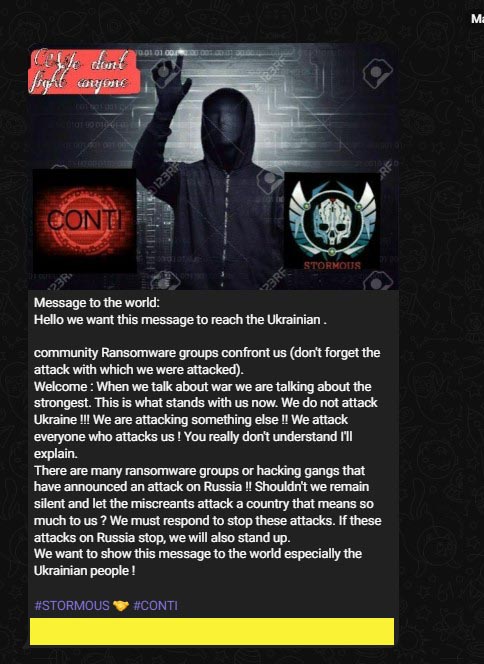

28 février 2022, changement de ton. Alors que la religion et la Palestine ont été oubliés dans les motivations premières, fin février 2022, Stormous affiche le piratage du Ministère des affaires étrangères Ukrainien. Le lendemain, 1er mars 2022, une annonce tout militaire : « L’équipe STORMOUS a officiellement annoncé son soutien aux gouvernements russes. Et si une partie dans différentes parties du monde décide d’organiser une cyber-attaque ou des cyber-attaques contre la Russie, nous serons dans la bonne direction et ferons tous nos efforts pour abandonner la supplication de l’Occident, en particulier l’infrastructure. » Étonnant ? A leur début, des sites Russes avaient été ciblés par leurs actes malveillants. Vous allez comprendre ce changement de paradigme ci-dessous.

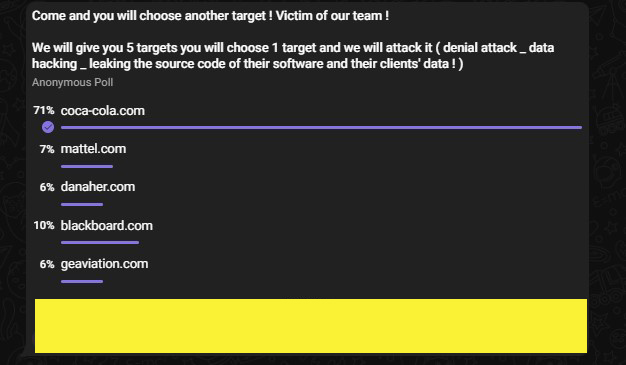

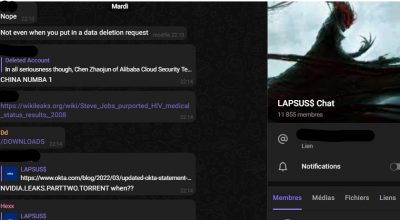

Le 5 mars 2022, le nom du groupe de maîtres chanteurs russophones CONTI apparait dans un de leur message. Deux mains serrés affichent leur « partenariat ». Stormous récupère l’idée du groupe pirate Lapsus en affichant des sondages. Mission, demander à leurs membres de pointer de la souris les prochaines cibles/victimes.

En 10 jours, Stormous affiche trois éditeurs de jeux vidéo : l’Ukrainien 4A Games, le britannique Core Design ou encore Epic Games : « Nous parlons de violations de données de 33 millions d’utilisateurs de mes jeux épiques« . Une faille aurait été trouvée le 7 mars. « Les données utilisateur Nom _ Prénom _ Email et éventuellement mots de passe privés […] vol du code source du célèbre Unreal Engine ! » se gratifiaient-ils à l’époque. « Nous sommes désolés de ne pas vouloir publier de telles informations personnelles mais nous sommes en contact avec une entreprise qui garantit qu’il y aura une solution facile entre nous et eux« . Un intermédiaire est-il venu proposer un deal entre les pirates et la société ? Le 10 mars, les hackers malveillants diffusent une capture écran. Depuis, plus de nouvelle des 200G de données annoncées comme ayant été volées !

Le 4 avril 2022, Stormous diffuse un message à destination du gouvernement français. Les blackhats invitent l’hexagone à ne pas s’immiscer dans les affaires Russes. « A l’avenir on inclura peut-être la France dans nos objectifs« . Stormous a piraté qu’une seule entreprise Française (officiellement) durant son année d’existence. Il s’agissait du blog vitrinesdemetz.com, nous étions alors en septembre 2021.

En conclusion, Stormous est-il un groupe dangereux ? Son évolution dans le temps montre que nous avons à faire à des adolescents qui, au grés de leurs pérégrinations numériques ont rencontré d’autres adolescents, d’autres pirates plus adultes, mais à la motivation commune : l’argent. Le groupe a changé. Les têtes dirigeants ont changé. Leurs cyber attaques se sont d’abord réalisées au hasard pour ensuite se concentrer sur les partenaires de leurs premières cibles. Parmi les exemples de ce tri, les trois éditeurs de jeux vidéo, en quelques jours au mois de mars 2022. Sont-ils guidés par un État ? Au premier abord, ils semblent être guidés par des « partenaires » économiques. Leur alliance affichée avec CONTI leur impose, surtout s’ils veulent continuer dans le business du ransomware, de soutenir les idées de leur « ami » d’affaire, le russophone CONTI.

Je finirai par un dernier point. Une supputation de votre serviteur : Stormous ressemble aussi fortement, dans son évolution et certaines de ses pratiques que je n’expliquerai pas, certains éléments se lisent entre les lignes plus haut, à un honey pot policier. Si c’est le cas, espérons qu’il s’agisse d’Europol ou du C3N, et pas du FSB !

Pingback: ZATAZ » Les pirates du groupe Stormous menace Coca-Cola : une menace qui fait pschitt ?

Pingback: ZATAZ » Op Dark Cloud : un nouveau membre du groupe Lapsus$ arrêté