Un DDoS à … 1 milliard de requête par heure

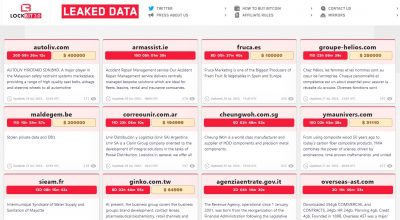

Une attaque DDoS a visé un client de Cloudflare. 650.000 adresses IP uniques utilisées pour bloquer le serveur de la cible.

Un des clients de CloudFlare, société qui offre des services anti-DDoS, a récemment été frappée par un Déni Distribué de Service (DDoS) qui semble avoir été lancé à partir d’un réseau de publicités mobiles et de JavaScript malveillant. Ce DDoS JavaScript est basé sur des attaques via des requêtes HTTP apparemment légitimes (Layer 7). Les experts mettent en garde sur cette possibilité, et cela depuis 2010. Aujourd’hui, cette attaque est réalité, avec des conséquences graves. La panne de Facebook, fin septembre, est-elle la résultante d’une de ces attaques ?

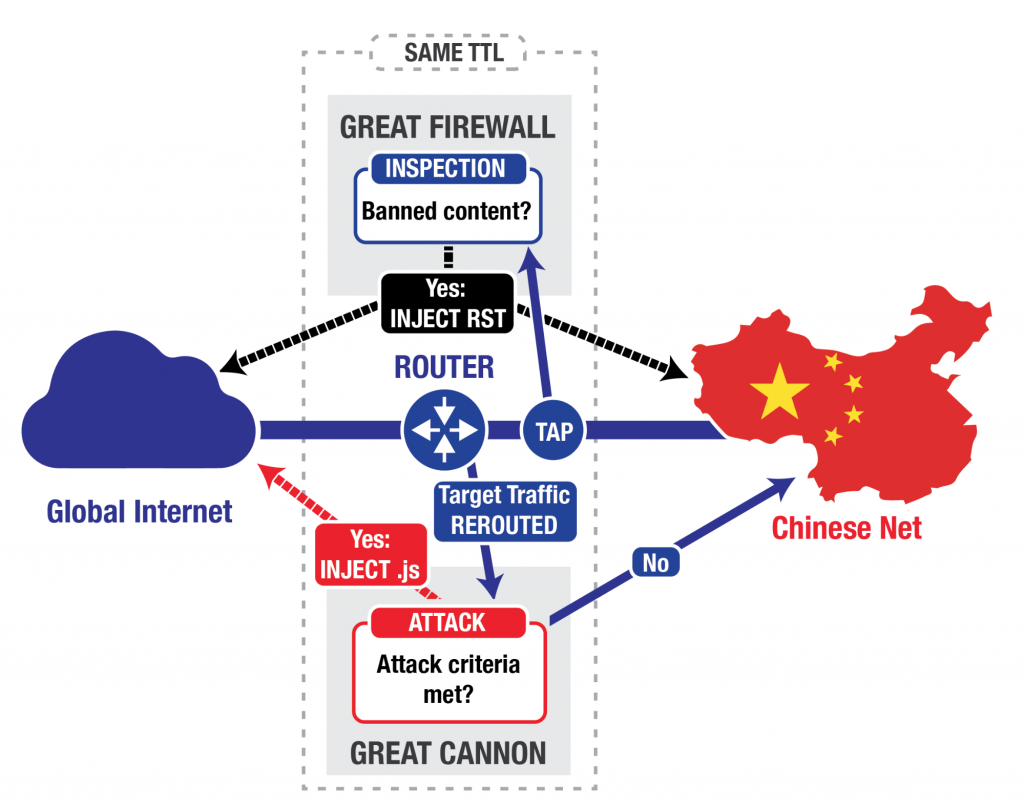

Great Cannon

En Avril 2015, des chercheurs ont révélé l’existence d’un nouvel outil utilisé par le gouvernement chinois qui lui permet d’appliquer « sa » censure à la sauce binaire. L’outil, baptisé « Great Cannon » repose sur un JavaScript malveillant injecté dans le trafic non chiffré. Il permet de lancer des attaques DDoS contre des sites ciblés. Une autre attaque DDoS, utilisant JavaScript, a été découverte la semaine dernière quand une vulnérabilité Imgur a été exploitée pour perturber le site 8chan.

CloudFlare a récemment remarqué un grand nombre de requêtes HTTP visant l’un de ses clients. L’attaque a culminé à plus de 1 milliard de requêtes par heure, avec un total de 4,5 milliards de demandes atteignant les serveurs, le jour de cette attaque. Les demandes provenaient de 650.000 adresses IP uniques, 99,8% de ces adresses provenaient de la Chine. Une analyse du « User Agent » a révélé que 80% des demandes provenaient de dispositifs mobiles, des applications mobiles et des navigateurs populaires chez les Chinois. Selon les experts, le Javascript « tueur » a pu exploité ces nombreux mobiles via des publicités piégées.

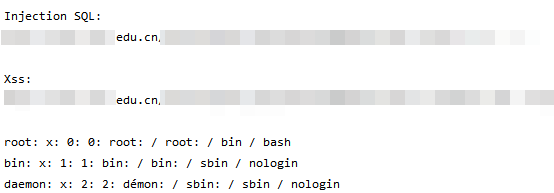

Maintenant, impossible de dire que l’attaque a été fomentée par des Chinois. Les sites locaux faillibles sont légions. Un exemple, notre capture écran ci-dessous, tirée d’un espace pirate, fier de montrer l’infiltration d’une importante université locale, et de ses serveurs.