Log4j : la nouvelle faille qui fait flipper avant Noël

Apache Log4j, un composant informatique largement utilisé dans le monde, a été exposé par une vulnérabilité à haut risque. Une faille facile d’exploitation que les pirates ont déjà exploité comme des sauvages plusieurs dizaines de milliers de fois !

Cette vulnérabilité vise l’outil de gestion de journaux Log4J. Elle permet à l’attaquant une prise de contrôle à distance du serveur victime avec seulement un petit morceau de code. Presque toutes les industries sont affectées par la vulnérabilité, y compris de nombreuses entreprises technologiques et sites de commerce électronique bien connus dans le monde. L’étendue de la vulnérabilité et le degré de dommages sont comparables à la vulnérabilité « Eternal Blue » de 2017.

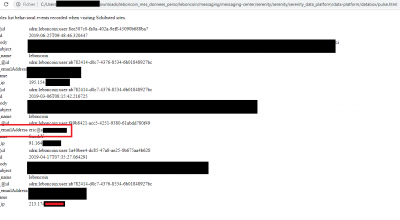

Parmi les victimes, ZATAZ à la preuve que l’enseigne Chinois Alibaba a été ciblée pour une exfiltration de données. Le plus inquiétant est qu’il ne faut pas vraiment être un pirate « chevronné » pour l’exploiter.

Une preuve de concept (POC) a été diffusé dés mercredi 8 décembre dans deux espaces pirates russophones. Une information qui va se rependre comme une trainée de poudre en quelques heures pour finir, entre autres, sur Github. L’exploitation de cette vulnérabilité ne nécessite aucun privilège ce qui la rend extrêmement critique. A midi, le 10 décembre, près de 10 000 attaques utilisant cette vulnérabilité ont été recensées.

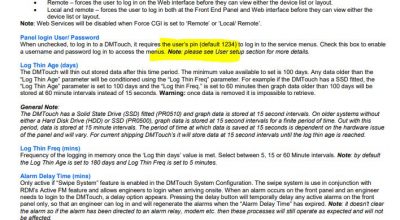

Les experts ont déterminé que la portée de la vulnérabilité est extrêmement large et que la méthode d’exploitation est très simple. L’attaquant n’a besoin que d’entrer un morceau de code dans le serveur cible, et sans que l’utilisateur n’effectue d’opérations redondantes pour déclencher la vulnérabilité. Plus de 90 % des plates-formes d’applications développées sur Java sont affectées. La bibliothèque Apache Logging Project (Apache Log4j) est une bibliothèque de logging open-source utilisée par des millions d’applications Java.

Les produits qui exploitent une version vulnérable de cette bibliothèque (version 2.0-beta9 à 2.14.1) sont sensibles à cette nouvelle faille.

Bref, autant dire que patcher est obligatoire. Un Wannacry 2 pourrait très bien naitre de ce « merdier ».