Le code pirate Adykluzz fabrique du Monero

Le mineur de crypto-monnaie Adylkuzz utilise l’exploit EternalBlue pour fabriquer de la monnaie numérique Monero. Pourquoi pas du Bitcoin ?

Fabriquer (miner) du Monero dans le pc des autres ! La seconde attaque exploitant l’une des failles de la NSA, EternalBlue, n’a pas eu pour mission de lancer un ransomware dans les ordinateurs infectés. Machines, faut-il le rappeler, qui n’étaient pas mise à jour.

« Cette fois, nous avons eu de la chance d’avoir affaire à un mineur de crypto-monnaie, indique Bitdefenders, mais il a fort à parier que cela ne va pas s’arrêter là« . Ce modèle de combinaison d’exploits avec des malwares classiques mènera très prochainement à du datamining et au détournement d’informations importantes. Pour le moment, les attaquants s’intéressent en priorité à faire de l’argent rapidement mais ce n’est qu’une question de temps avant que des intérêts plus importants soient menacés.

Pourquoi Monero et pas du Bitcoin ?

Un meilleur investissement pour l’avenir : au cours des derniers mois, le cours du Bitcoin a augmenté de 24%, tandis que celui de Monero a augmenté de 428%. Si l’on regarde l’année dernière, le Bitcoin a progressé de 93% et Monero de 1720%. Monero est très facile à produire car il y a moins de puissance de calcul machine pour plus de productivité.

Le contexte d’Adykluzz

Par rapport à WannaCry, cette nouvelle menace est plus difficile à détecter, car elle ne donne aucun avertissement visuel et elle n’interfère pas avec les fichiers des utilisateurs. Même si cette nouvelle menace a un impact globalement inférieur à celui de l’attaque de ransomware précédente connue sous le nom de WannaCry, il s’agit d’une nouvelle confirmation que les cybercriminels construisent une nouvelle génération de logiciels malveillants basés sur l’exploit de SMB EternalBlue dérobé à la NSA.

En raison de cette particularité d’utilisation de la vulnérabilité SMB, Adykluzz est davantage susceptible d’opérer dans un environnement professionnel plutôt que personnel. Cependant, la rentabilité de cette attaque reste meilleure au niveau des particuliers, car le minage de crypto-monnaie est plus efficace sur les machines dédiées au gaming et les ordinateurs multimédias.

#ETERNALBLUE #ETERNALCHAMPION #ETERNALROMANCE #ETERNALSYNERGY. Des gens biens, quoi ?! https://t.co/AG8LykkNgj #cybersécurité @zataz pic.twitter.com/xFnC5vwOYK

— Damien Bancal (@Damien_Bancal) May 18, 2017

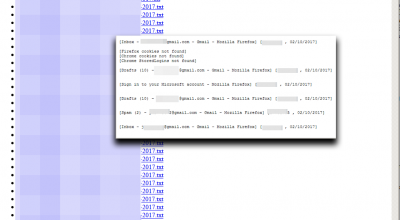

Le pic de ce « fabriquant » de crypto-monnaie, a été enregistré le 10 mai 2017, soit quelques heures avant l’épidémie mondiale de WannaCrypt. 118 pays ont été touchés, dont principalement la Russie, Taïwan et l’Ukraine.

Les ransomwares et les mineurs de crypto-monnaie sont les menaces les plus accessibles. Les ordinateurs des établissements publics, des hôpitaux et des autres organismes de soins sont généralement rarement mis à jour. S’ils ne sont pas frappés par un ransomware, ces ordinateurs resteront vulnérables face à l’exploit EternalBlue, aussi longtemps qu’ils ne seront pas patchés. Des menaces complexes peuvent être créées sur la base de cet exploit, allant des logiciels malveillants à vocation lucrative jusqu’à des attaques plus persistantes construites à des fins de cyberespionnage, entre autres.

La campagne Adykluzz, signée aussi sous le nom de CoinMiner.AFR et CoinMiner.AFU par ESET a commencé quelques jours après la mise en ligne des outils de la NSA. Dès le 25 avril 2017, le miner de Monero était détecté. Il est intéressant de noter que les machines infectées par CoinMiner ont vu leur port 445 bloqué. En fermant la porte à de futures infections utilisant EternalBlue et donc le port 445, CoinMiner a pris de vitesse WannaCrypt et sans cette précaution, le nombre d’infections par WannaCrypt aurait pu être beaucoup plus important.

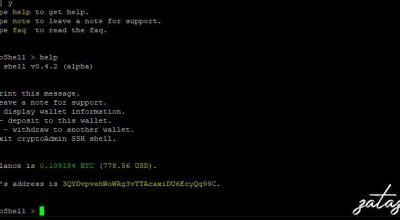

En 2013, le code pirate Fareit récoltait des informations dans les machines qu’il avait pu infiltrer. Une version modifiée de ce logiciel présumé Russe « fabriquait » du bitcoin via une option baptisée CG Miner. Les machines piratée « minait » alors de la crypto-monnaie en profitant de la force de calcul des ordinateurs.

Qui sont les « Shadow Brokers » ? pour qui travaillent-ils ?

wcrypt (spec Bitcoin), Adylkuzz (spec XMR): tcp445

Il n’y aurait pas un lien avec la Digital Assets holdings dédié aux blockchains ?

En complément du message précédent

https://coinmarketcap.com/all/views/all/

Blockchain: nouvelle alliance entre Microsoft, Intel, JPMorgan

« JPMorgan Chase, Microsoft, Intel et plus d’une vingtaine d’autres sociétés se sont regroupées pour élaborer des normes et des technologies destinées à faciliter l’usage du code « blockchain » Ethereum. »

https://www.sciencesetavenir.fr/high-tech/blockchain-nouvelle-alliance-entre-microsoft-intel-jpmorgan_110924

Botnet Tracker

https://intel.malwaretech.com/

Faille Intel : Pirater à distance simple comme un clic de souris

https://www.zataz.com/pirater-a-distance-intel/

Bitcoin : Un Conflit D’Intérêts Pourrait Causer Sa Perte

http://www.forbes.fr/technologie/bitcoin-un-conflit-dinterets-pourrait-causer-sa-perte/

En addition au arguments de l’article sur le choix du Monero par rapport a une autre monnaie: Monero offre l’anonimat des transactions (on ne peux pas suivre a la source les transfers), ce qui doit etre un avantage serieux pour ce type d’utilisation.

En outre, plus techniquement, le minage des monero favorise le nombre de CPU, mais très peu leur puissance. Le minage a été pensé pour eviter de favoriser les « APIC » dediés. Ce trait fait du choix du monero un autre avantage pour un virus.

Un ransongiciel pourrait très bien exiger que la machine servent a miner des cryptomonnaies pendant un certain temps, un autre type de ranson. De même, la publicité sur le web pourrait etre cachée en échange de minage pendant quelque temps. Des calculs rapides sur la serviette m’ont montré que le temps demandé serait absudement long. Peut-etre que Monero pourrait aider la aussi?